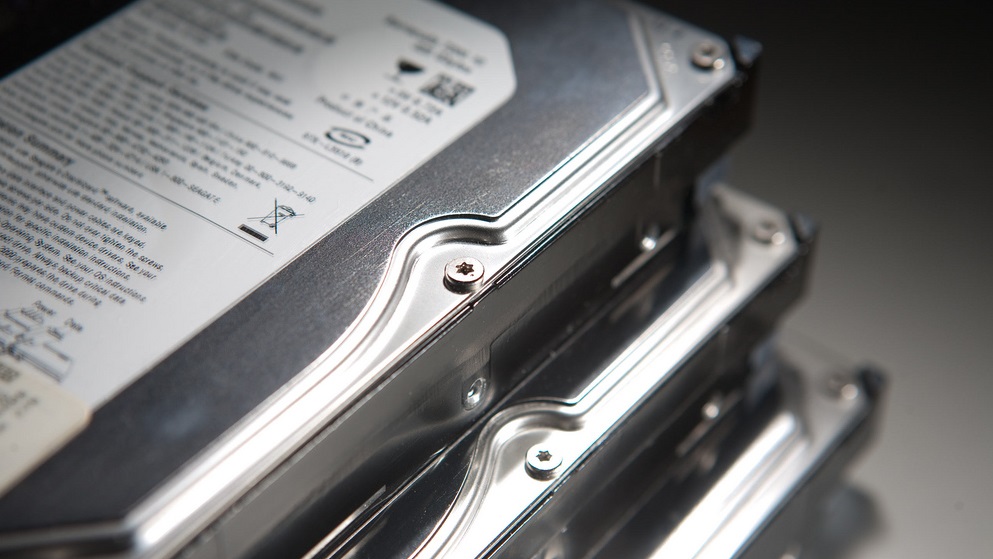

Malware oculto permite espionar a maioria dos discos rígidos no mundo

Uma pesquisa dos especialistas russos da Kaspersky Lab revela que alguém — muito provavelmente a NSA — desenvolveu um software de espionagem que pode ser escondido em discos rígidos. Sabe-se que ele funciona em hardware feito por Western Digital, Seagate, Toshiba e outros, e especula-se que ele seja uma forma de bisbilhotar “a maioria dos computadores no mundo”.

Segundo a Reuters, a Kaspersky na verdade encontrou uma série de diferentes backdoors. O software foi encontrado em computadores em mais de 30 países, incluindo Irã, Rússia, Paquistão, Afeganistão, China, Mali, Síria, Iêmen e Argélia. Os alvos do backdoors frequentemente incluíam o governo e instituições militares, empresas de telecomunicações, bancos, empresas de energia, pesquisadores nucleares, mídia e ativistas islâmicos.

Foi a NSA?

O estudo não cita o nome da NSA como o responsável pelo software: apenas diz que ele está ligado às origens do Stuxnet — que foi desenvolvido pela agência de espionagem. Além disso, um ex-funcionário da NSA “confirmou que a agência desenvolveu a técnica de ocultar spyware em discos rígidos, mas disse que não sabia quais iniciativas de espionagem a utilizavam”, de acordo com a Reuters. A Kaspersky apelidou os autores do backdoor de “Equation Group” — aparentemente por causa de sua paixão por equações de criptografia.

Os backdoors colocam software malicioso no firmware de discos rígidos, executando-o cada vez que o computador é inicializado. O estudo afirma que o software “fez uma ruptura tecnológica” na forma em que foi colocado, permitindo-o “infectar o computador repetidas vezes”. Aparentemente isso exigiria acesso ao código-fonte proprietário que controla os discos rígidos, algo que não seria possível com dados disponíveis publicamente.

Não está totalmente claro como a NSA teria obtido esses dados; um ex-funcionario explicou à Reuters que, às vezes, a agência se apresenta como um cliente inofensivo do Pentágono, que precisa apenas verificar se o software é seguro – e então coloca as mãos no código. A Kaspersky reconstruiu o malware e diz que ele pode funcionar em discos rígidos fabricados pela Western Digital, Seagate, Toshiba, IBM, Micron e Samsung.

Alvos selecionados a dedo

A Kaspersky publicou os detalhes técnicos de suas pesquisas, na esperança de que as instituições afetadas pela espionagem possam detectar o software em suas redes. Elas certamente deveriam tentar: a espionagem realizada utilizando as técnicas começou, ao que tudo indica, em 2001.

O backdoor pode conceder acesso remoto a computadores ao redor do mundo, mas a empresa acredita que os espiões selecionaram seus alvos a dedo e “apenas estabeleceram controle remoto completo sobre máquinas que pertenciam aos mais desejáveis alvos estrangeiros”.

Talvez isso seja reconfortante para nós — mas, no final, a história é só mais um aviso de como os tentáculos da NSA são mais profundos do que pensamos. [Reuters – Kaspersky – Securelist]

Foto por Kenny Louie/Flickr