Hackers projetaram uma ‘chave mestra’ capaz de destrancar milhões de portas de hotel

Uma falha crítica em fechaduras eletrônicas deixou milhões de quartos de hotéis vulneráveis no mundo todo. Agora, pesquisadores de segurança que desenvolveram o ataque estão ajudando a corrigir o problema, literalmente porta por porta.

Tomi Tuominen e Timo Hirvonen, que trabalham para a empresa de cibersegurança F-Secure, descobriram uma falha de projeto no software de chaves eletrônicas produzidas pela VingCard, uma fornecedora global de sistemas de hotéis.

• Novo sistema de autenticação pode enfim acabar com o uso de senhas

• Policiais da Flórida foram até funerária para desbloquear o celular de um homem morto

Pelas contas da F-Secure, o software vulnerável, chamado Vision, é utilizado em 166 países e em mais de 40 mil prédios – são milhões de portas, em outras palavras.

Sequestrar e clonar uma chave de hotel não é algo novo, mas o ataque desenvolvido por Hirvonen e Tuominen é excepcional por algumas razões: primeiro, permite que o atacante produza uma chave mestra para todo o prédio em questão de minutos. Tudo o que é preciso é uma única chave comum do hotel. Ela pode até mesmo ter tido seu tempo expirado.

“Pode ser a sua chave do quarto, uma chave de alguém da limpeza, ou até mesmo do espaço para exercícios”, contou Tuominen ao Gizmodo. “Podemos fazer funcionar até mesmo no elevador se você estiver com a chave no bolso da frente; podemos clonar dali mesmo”.

Tuominen comparou o procedimento com uma cena no filme “O Exterminador do Futuro 2: O Julgamento Final”, na qual John Connor abre na força bruta um cofre utilizando um Atari Portfolio.

“Estamos fazendo exatamente a mesma coisa”, disse Tuominen.

Segundo os pesquisadores, a obsessão para quebrar a segurança de chaves de hotel começou em 2003, depois de participar da PH-Neutral, uma conferência hacker em Berlim que era organizada pelo hacker FX. Um colega de Tuominen e Hirvonen voltou da conferência e encontrou a porta do seu quarto aberta; seu laptop tinha sido roubado. Porém, não havia sinais de uma entrada a força, então os funcionários do hotel não acreditaram na história.

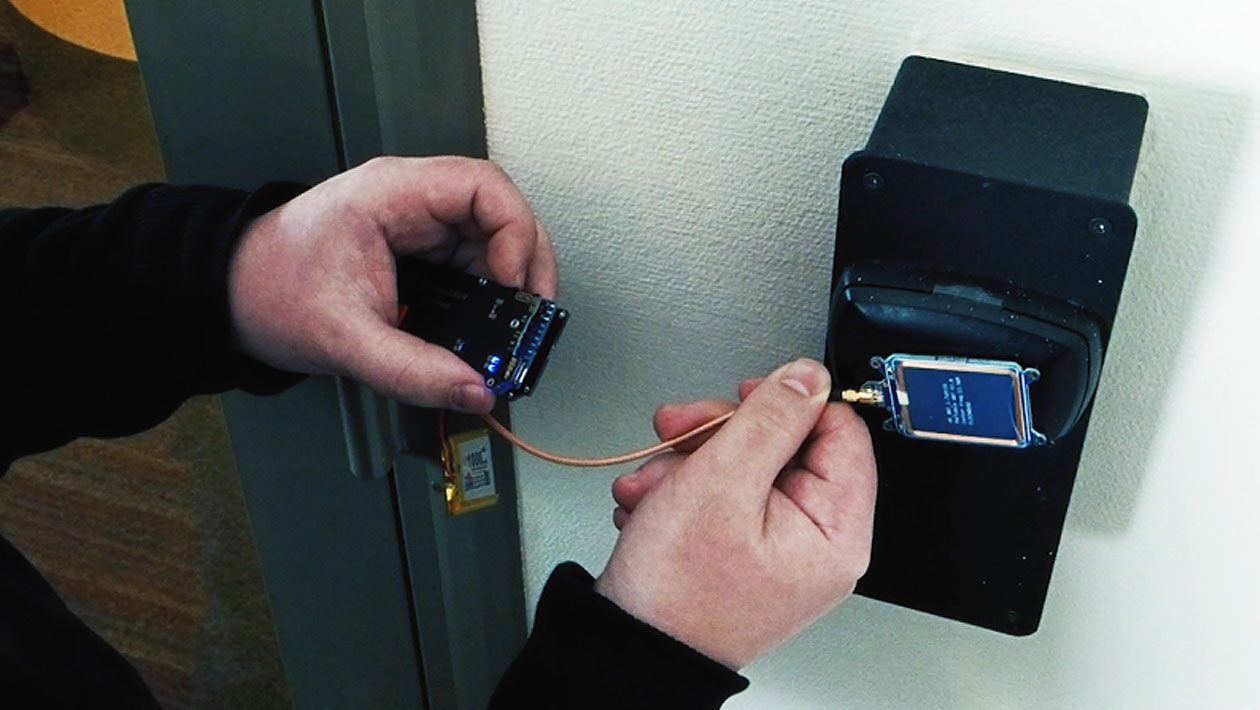

Uma vez que as chaves dos funcionários funcionam em todo o prédio, os hackers têm como alvo o pessoal de limpeza ou gerentes. Assim, podem clonar uma chave que é capaz de abrir qualquer porta do hotel. As chaves usam RFID (identificação por radiofrequência), ou campos eletromagnéticos, que podem ser clonados facilmente sem levantar suspeitas. Só andar ao lado de alguém da equipe do hotel com um leitor RFID escondido em uma bolsa é o suficiente para capturar os dados de um cartão.

Depois de capturar o cartão, o processo de criar uma chave mestra exige passar por, em média, 20 combinações em um leitor RFID do hotel. Um minuto é tempo o suficiente para completar o processo.

Depois de capturar o cartão, o processo de criar uma chave mestra exige passar por, em média, 20 combinações em um leitor RFID do hotel. Um minuto é tempo o suficiente para completar o processo.

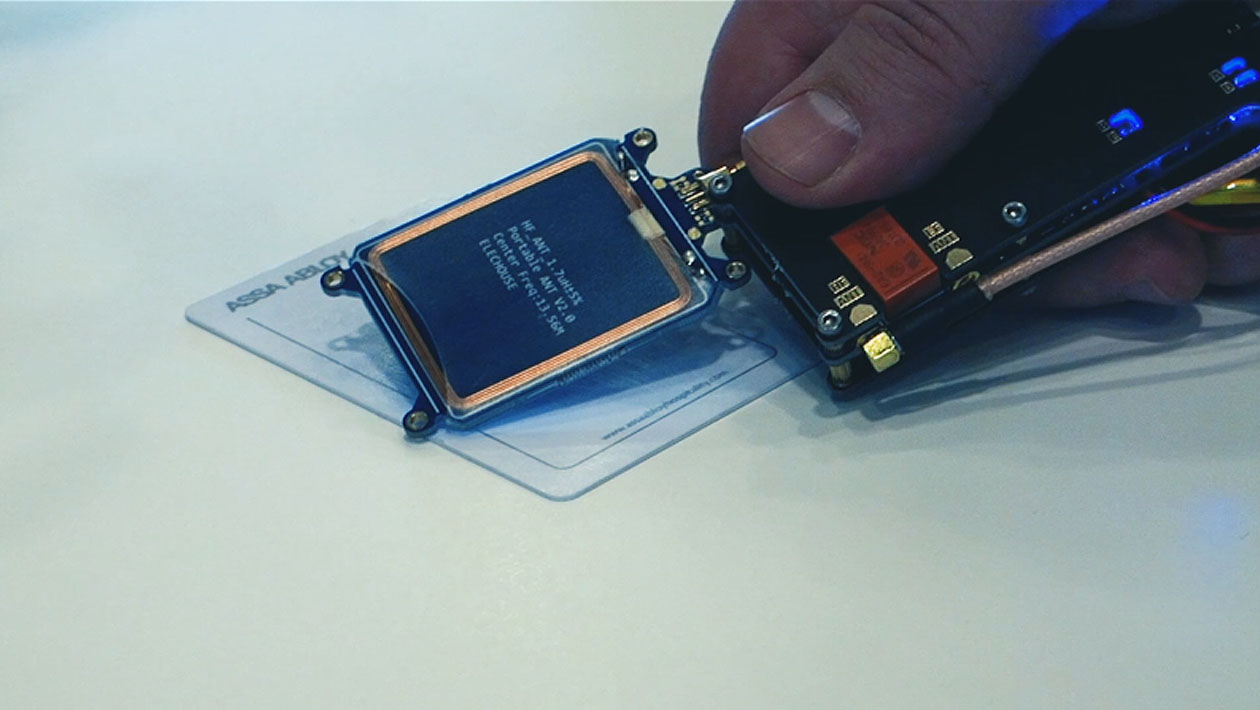

A resposta do cartão para o leitor pode ser registrada e duplicada depois, ao criar um novo cartão (um clone) ou ao usar alguma outra ferramenta como a Proxmark3, que é capaz de emular a mesma frequência de rádio e destrancar as portas. O ataque projetado pela pesquisa da F-Secure, no entanto, permite a criação de uma chave mestra a partir de qualquer chave do quarto e hotel, desde que eles usem o software Vision da VingCard, que, como mencionamos, milhões de estabelecimentos fazem.

De acordo com a empresa, o ataque é um conceito original, não uma variação de métodos prévios (como a chamada autenticação aninhada ou ataques comumente usados contra cartões Mifare).

“A mágica acontece na camada do software, que nós mesmos fizemos”, disse Tuominen. Os pesquisadores utilizaram um firmware modificado do Proxmark em suas demonstrações, mas uma vez que o cartão era capturado e a chave mestra criada – um processo que eles foram capazes de replicar em menos de um minuto – praticamente qualquer token RFID, inserido nos menores dos objetos, poderiam ser transformados em uma chave mestra do hotel.

Ao mesmo tempo, o ataque não é tão trivial. “Você não pode apenas copiar cegamente. Não vai funcionar”, disse Hirvonen. “Um clonador típico de RFID não conseguirá realizar isso”.

Para aqueles interessados em aprender mais sobre a técnica, a F-Secure decidiu não revelar por completo o processo, citando preocupações de que ela possa ser utilizada maliciosamente, uma vez que os hotéis ainda estão no processo de consertar suas portas. “Não podemos dar os detalhes porque queremos proteger os inocentes”, disse Tuominen.

A indústria de hotéis é um alvo primário dos hackers, de acordo com praticamente todas as empresas de segurança que estudam padrões de ataque.

Além disso, a descoberta de Hirvonen e Tuominen não para nas portas dos hotéis. “Tomi e Timo também descobriram que o software Vision pode ser invadido dentro da mesma rede para que se obtenha acesso a dados sensíveis dos consumidores. Um usuário malicioso poderia baixar dados de hóspedes ou criar, deletar e modificar dados”, disse a F-Secure.

“É um ataque totalmente separado dentro do mesmo sistema”, disse Hirvonen ao Gizmodo. Ao desplugar o cabo de rede de um computador da recepção do hotel, os pesquisadores descobriram que conseguiriam ter acesso total ao servidor do VingCard, onde todos os conteúdos relevantes para as chaves é mantida, incluindo a quem são atribuídas.

A F-Secure relata que a experiência de lidar com a VingCard – o atual nome da empresa é Assa Abloy – foi excepcionalmente bem. “Eles foram muito abertos”, disse Tuominen, adicionando que o CTO da VingCard e o chefe de engenharia apareceram na primeira reunião. “Gosto de pensar que eles nos levaram muito a sério desde o começo”, disse ele.

A companhia quis saber mais sobre o ataque e como impedi-lo, tanto que eles próprios fizeram um ambiente de demonstração para que os pesquisadores mostrassem o procedimento. Segundo a F-Secure, eles trabalharam junto com a Assa Abloy durante o ano passado para desenvolver uma solução que os pesquisadores não conseguiriam burlar com facilidade.

“Temos um relacionamento muito bom com o time de pesquisa e desenvolvimento deles”, disse Tuominen.

Em um comunicado, a F-Secure agradeceu a Assa Abloy, a empresa de segurança de portas que os ajudou a trabalhar em uma solução para a falha. “Devido à sua diligência e disposição para resolver os problemas identificados pela nossa pesquisa, o mundo hoteleiro é um lugar mais seguro agora”, disse Tuominen. A empresa pede a todos os hotéis que usam o sistema Vision que implementem a correção para manter seus hóspedes e suas propriedades em segurança.

Imagem do topo: F-Secure