Roteadores no Brasil estão sendo usados para ataques contra serviços online

Você usa credenciais simples, como usuário “admin” e senha “admin”, para acessar as configurações do seu roteador Wi-Fi? Se for o caso, melhor mudar isso o quanto antes: hackers estão usando roteadores inseguros no Brasil para realizar ataques.

A empresa de cibersegurança Incapsula descobriu uma botnet de roteadores que são usados para ataques DDoS, e muitos deles estão no país.

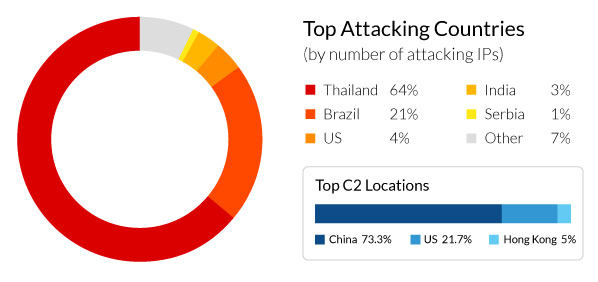

Entre 30 de dezembro de 2014 e 19 de abril deste ano, a Incapsula registrou ataques vindos de 40.269 endereços IP, dos quais 21% estão no Brasil. A maioria (64%) está na Tailândia.

A Incapsula não diz exatamente quantos roteadores fazem parte da botnet, mas sabe que eles estão infectados por mais de um malware ao mesmo tempo. Isso inclui variantes do MrBlack, Dofloo e Mayday, todos utilizados para ataques DDoS. “Sabemos que esses roteadores expostos estão sendo explorados por vários grupos ou indivíduos”, diz o relatório.

Os riscos

Através de um roteador infectado, hackers podem espionar sua conexão à internet, realizar ataques man-in-the-middle, e até mesmo acessar dispositivos conectados à sua rede local.

Os pesquisadores descobriram que todos os roteadores infectados podiam ser acessados de forma remota, com as credenciais padrão de login fornecidas pela fabricante – Linksys, Asus, D-Link, Micronet, Tenda e TP-Link estão na lista.

Como nota o Ars Technica, essas botnets são resultado da “proliferação de roteadores mal configurados e de usuários inexperientes na internet”. Não é uma falha apenas do usuário: as fabricantes projetam seus roteadores para serem fáceis de instalar e consertar, deixando todos com o mesmo nome de usuário e senha – e, em alguns casos, ativando a administração remota por padrão.

Os ataques

Com os ataques DDoS, hackers podem sobrecarregar um serviço com mais tráfego do que ele pode lidar. Isso é usado para criar um pouco de caos, ou para causar uma distração enquanto invasores tentam encontrar brechas em redes corporativas.

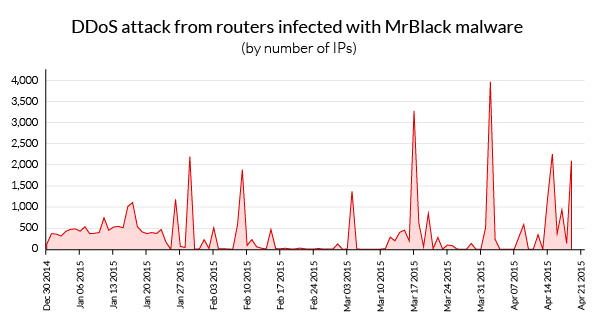

Os ataques foram detectados pela primeira vez em dezembro do ano passado; nos últimos 30 dias, eles aumentaram para um novo patamar, com o dobro de IPs sendo usados.

Quem está promovendo esses ataques? Não se sabe ao certo. A Incapsula diz, no entanto, que os IPs de origem foram rastreados na maior parte até a China (73%) e EUA (22%) – e as botnets continuam ativas.

O que fazer

Como evitar isso? Bem, se seu roteador usa credenciais do tipo “admin/admin”, altere isso logo. Você pode acessar as configurações indo em 192.168.0.1 na maioria dos casos; procure por “Alterar Senha”.

As instruções variam de modelo para modelo, no entanto: dê uma olhada no manual, que você pode encontrar online – basta procurar pelo nome do seu roteador no Google.

Além disso, você precisa desativar o recurso de acesso remoto, que permite mudar as configurações do roteador de qualquer lugar no mundo.

Nas configurações, procure por “acesso remoto”, “administração remota” ou “recurso de gerenciamento remoto”. Isso está desabilitado por padrão na maioria dos roteadores, mas não em todos – por isso é bom verificar. [Incapsula via ZDNet e Computerworld]

Foto por Scott Beale/Flickr/Laughing Squid