É bem fácil fazer uma autoridade clicar num link falso dentro de um email

Até mesmo os especialistas em tecnologias podem estar inseguros na internet, como demonstrou o ataque de phishing do “Google Docs” na semana passada. Uma série de usuários do Gmail, incluindo o repórter de tecnologia do BuzzFeed Joe Bernstein, entregaram acesso de seus emails facilmente para um aplicativo falso. Políticos deveriam estar atentos a emails suspeitos dados os eventos recentes, já que um teste de segurança realizado pelo Special Projects Desk do Gizmodo Media Group descobriu que membros e associados importantes da administração de Donald Trump clicariam num link vindo de um endereço falso.

• Este convincente ataque de phishing no Google Docs está se espalhando rapidamente

• Google e Facebook foram vítimas de um ataque de phishing com prejuízo de US$ 100 milhões

O pessoal de Trump falou muito sobre cibersegurança, particularmente para criticar Hillary Clinton pelos riscos representados pelo seu servidor privado de emails e para destacar o dano causado pelas invasões contra o Comitê Nacional do Partido Democrata e o presidente da campanha de Clinton, John Podesta. O próprio registro desse pessoal, no entanto, não é muito bom – em janeiro, depois que Trump nomeou Rudolph Giuliani como conselheiro de segurança cibernética, especialistas descobriram prontamente que o site corporativo Giuliani Security estava cheio de vulnerabilidades conhecidas.

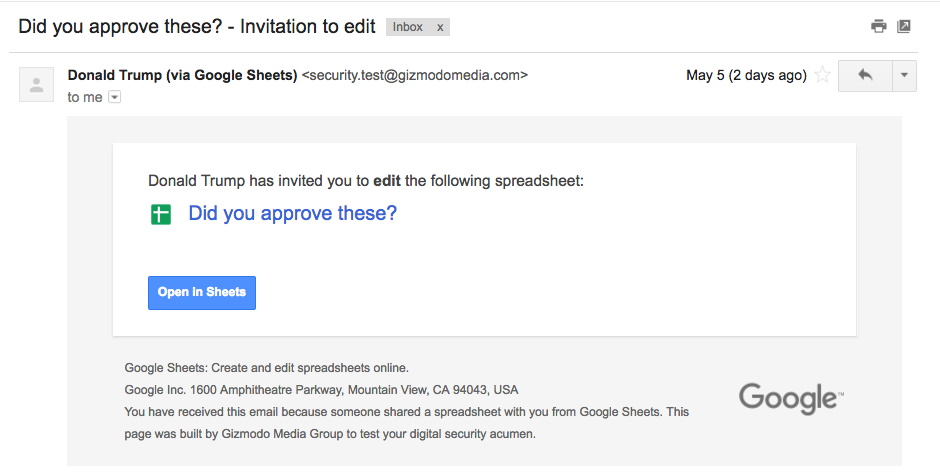

Então, há três semanas, o Special Projects Desk iniciou um teste de segurança preparado para Giuliani e outras 14 pessoas associadas à administração de Trump. Nós enviamos emails que imitavam um convite para visualizar uma planilha no Google Docs. Os emails foram enviados a partir do endereço security.test@gizmodomedia.com, mas o nome do remetente foi alterado para cada um, exibindo o nome de alguém que poderia realmente estar enviando aquele email, como um colega, amigo ou familiar.

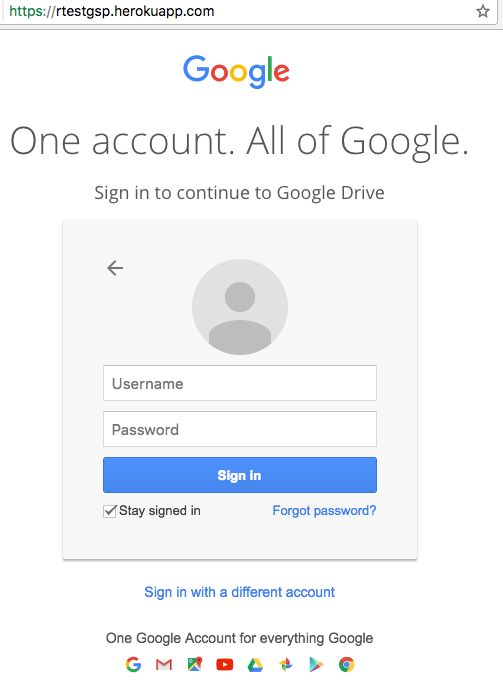

O link do documento os levava para um site similar à pagina de login do Google, pedindo que colocassem as credenciais de acesso do serviço ali. A URL da página incluía a palavra “teste”. A página não foi configurada para registrar ou reter o texto das senhas, apenas registrar quem realmente tentou fazer o login.

Algumas pessoas da Administração de Trump ignoraram completamente o nosso email, foi a decisão certa. Porém, mas mais da metade dos destinatários clicaram no link: oito dispositivos diferentes visitaram o site, um deles o fez diversas vezes. Não há nenhuma maneira de saber com certeza se foram os próprios destinatários que realizaram todos os cliques (eles poderiam ter encaminhado o link para um especialista em TI, por exemplo), mas sete das conexões ocorreram dentro de dez minutos após o envio da mensagem.

Pelo menos os destinatários não foram muito longe. Nossa configuração de testes – que incluía avisos para leitores atentos em cada passo – não induziu ninguém a percorrer todo o caminho e tentar submeter as informações de login.

Duas pessoas que contatamos – o conselheiro informal de Trump, Newt Gingrich, e o diretor do FBI, James Comey – responderam os emails, aparentemente levando a sério a identidade do remetente apenas pelo nome exibido. Comey, parecendo acreditar que estava escrevendo para o seu amigo Ben Wittes, editor-chefe do site Lawfareblog.com, escreveu: “Não quero abrir sem tomar cuidado. O que é isso?” E Gingrich, aparentemente pensando que estava respondendo um email de sua esposa, Callista, escreveu: “O que é isso?”.

Nos dois casos, não respondemos. Num ataque de phishing real, as respostas poderiam dar ao remetente uma chance maior de seduzir e enganar os alvos.

Comey e Gingrich aparentemente foram bem menos vigilantes do que Podesta, que reportou o email para um consultor de segurança. O consultor, por sua vez, disse equivocadamente que a mensagem era “legítima” (o consultor disse depois que foi um erro de digitação e que ele queria dizer que o email era “ilegítimo”).

Além de Comey, Giuliani e Gingrich, enviamos a mensagem para outras 12 pessoas: o presidente da FCC, Ajit Pai; o secretário de imprensa da Casa Branca, Sean Spicer; o diretor de operações do Salão Oval, Keith Schiller; o consultor de Segurança Nacional da Casa Branca, Tom Bossert; o Presidente da Casa do Subcomitê de Cibersegurança Nacional, John Ratcliffe; o conselheiro da Casa Branca, Peter Thiel; a subsecretária de Segurança Cibernética do Departamento de Segurança Nacional, Jeanette Manfra; o conselheiro-sênior do Presidente, Stephen Miller; o assistente adjunto do Presidente, Sebastian Gorka; a assistente especial do Presidente, Grace Koh; o chefe do Departamento de Justiça da Seção de Crimes Digitais e Propriedade Intelectual; e o advogado de Trump, Michael Cohen.

Como fizemos o teste

Além do endereço de email que deixava claro que se tratava de um teste, a última linha da mensagem revelava que a mensagem foi enviada para testar a perspicácia de segurança digital do destinatário (sempre leia o rodapé!). E o logo do Google era um link para a nossa página.

Exemplo de como nosso email era. No desktop, ficava evidente rapidamente que não era uma mensagem enviada por Donald Trump

Exemplo de como nosso email era. No desktop, ficava evidente rapidamente que não era uma mensagem enviada por Donald Trump

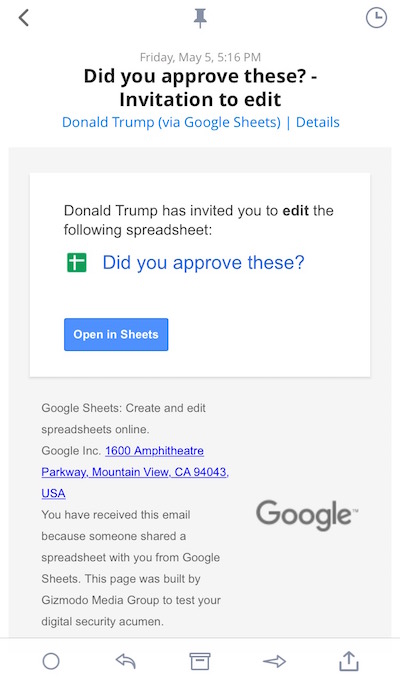

Abrindo o email no celular, você não veria o endereço de email do remetente, apenas o “nome”. No teste real, não usamos o nome de Donald Trump como remetente

Abrindo o email no celular, você não veria o endereço de email do remetente, apenas o “nome”. No teste real, não usamos o nome de Donald Trump como remetente

O link levava as pessoas que clicaram para a seguinte página de login. No rodapé, haviam novamente alguns links para o nosso site, junto com a mensagem: “Esta página foi feita pelo Gizmodo Media Group para testar sua perspicácia em segurança digital”.

O que as pessoas encontravam quando clicavam no link. Dê uma olhada na URL

O que as pessoas encontravam quando clicavam no link. Dê uma olhada na URL

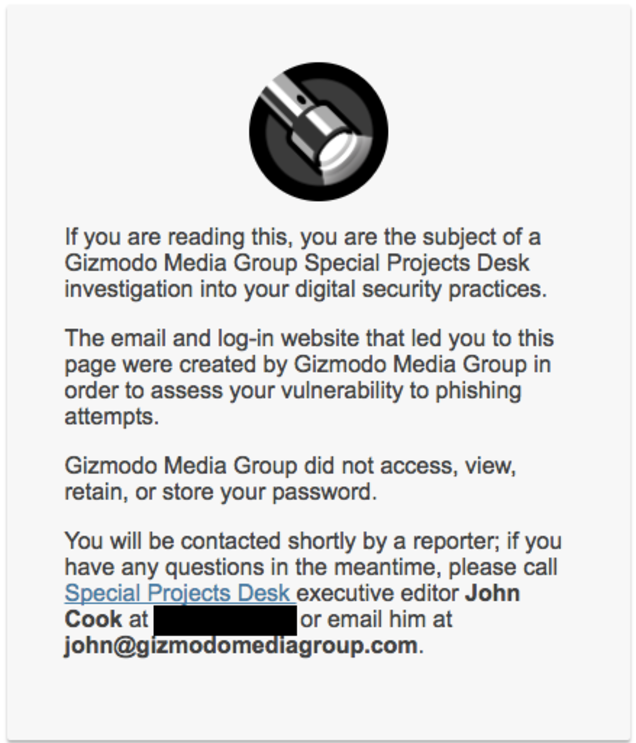

Qualquer pessoa que clicasse no botão de login receberia uma mensagem alertando para o fato de que eles fizeram parte de uma auditoria de segurança feita pelo Special Projects Desk. A página incluía nossas informações de contato.

Se você lesse isso, teria caído no teste

Se você lesse isso, teria caído no teste

Riscos de segurança

Um teste de segurança como esse não é inédito. Empresas de tecnologia como o Facebook designam um time para tentar hackear seus colegas de trabalho de tempos em tempos, para manter as pessoas atentas. Em 2011, o Departamento de Segurança Nacional dos EUA deixou pendrives USB nos estacionamentos dos prédios governamentais e descobriu que 60% dos funcionários públicos e prestadores de serviços que pegaram os pendrives plugaram o dispositivo em seus computadores, o que poderia ter levado à instalação de um malware.

O pessoal de Trump não foi tão descuidado assim, mas alguns deles ainda estavam muito confiantes nos emails. Eles evitaram a armadilha de inserir as informações de login – em um ataque real, isso teria permitido a invasão das contas de email, as mensagens poderiam ser baixadas e outras contas com a mesma senha também poderiam ser comprometidas –, mas aqueles que clicaram no link estavam assumindo um risco. No pior cenário possível, um clique como esse poderia instalar um malware no navegador. Ele poderia revelar também a localização geográfica do usuário, qual dispositivo ele está usando, qual é o sistema operacional, o navegador preferido; informações que poderiam ser úteis numa invasão posterior.

Esses não são riscos teóricos. Políticos estão cada vez mais sendo alvos de invasões de email. No final de semana passado, o presidente eleito da França, Emmanuel Macron, viu seus emails de campanha serem vazados na internet. No mês passado, pessoas afiliadas à sua campanha receberam emails “com links para sites falsos projetados para obter senhas”, de acordo com o New York Times.

Nós entramos em contato com todos os destinatários e perguntamos como eles perceberam que o email ou a página de login do Google, caso eles tivessem clicado, não eram legítimas. Infelizmente, ninguém estava de bom humor. Nem eles, nem suas agências governamentais, responderam o pedido de comentários até o momento dessa publicação.

Esta reportagem foi produzida pelo Special Projects Desk do Gizmodo Media Group.

Ilustração: Jim Cooke