As menções ao Brasil nos e-mails vazados da Hacking Team

Esta semana, hackers vazaram mais de 400 GB da Hacking Team, uma companhia italiana que oferece ferramentas de invasão e espionagem até mesmo para regimes totalitários. Isso inclui e-mails e documentos que revelam como a empresa se relaciona com outros países – incluindo o Brasil.

Os documentos vazados estão disponíveis online em ht.transparencytoolkit.org. E o Wikileaks publicou todos os e-mails do vazamento em um banco de dados pesquisável.

Nele, as palavras “Brasil”, “Brazil” e “Brasile” – a empresa é italiana – aparecem em 4.600 e-mails. E eles mostram que a Hacking Team vem apresentando seus produtos para potenciais clientes no país desde pelo menos 2011.

Remote Control System

E-mails de setembro de 2011 mostram que a empresa estava mantendo conversas com um membro da Divisão de Repressão aos Crimes de Alta Tecnologia, da Polícia Civil do Distrito Federal (PCDF). Ele queria saber se havia um representante de vendas no Brasil, e pediu detalhes sobre o “sistema de controle remoto”.

Eis como a Hacking Team descreve o Remote Control System em uma apresentação de 2008:

Um sistema discreto, baseado em spyware, para atacar, infectar e monitorar computadores e smartphones. Informações completas sobre usuários-alvo mesmo para comunicações criptografadas (Skype, PGP, webmail seguro etc.)

O gerente de conta Massimiliano Luppi diz em um e-mail como apresentou o produto para a PCDF em outubro de 2011:

Eu gostaria de fazer para você um resumo do que aconteceu na terça-feira com o cliente brasileiro. Durante a reunião, o cliente teve a oportunidade de ver como funciona o sistema ao infectar um laptop. Inicialmente, planejamos infectar o dispositivo usando um CD inicializável queimado a partir de uma ISO. Como isso não foi possível, esta infecção ocorreu por meio de um arquivo .exe que o nosso colega Alessandro Scarafile lhe enviou.

O cliente também pediu para ver uma infecção usando um exploit, mas esse cenário não poderia ser satisfeito. Os dados coletados a partir do laptop monitorado foram mostrados pelo Alessandro via web.

Prospectando clientes

Em fevereiro de 2014, Luppi dizia ter entrado em contato com a ABIN (Agência Brasileira de Inteligência), o Exército, a Marinha, a Polícia Militar do Distrito Federal e a Procuradoria Geral da República.

Um mês depois, o chefe de operações Giancarlo Russo enviou um e-mail com clientes que também foram prospectados no Brasil, através de reuniões e webinars para demonstrar os produtos. Ele menciona o DRCI (Delegacia de Repressão aos Crimes de Informática) do Rio de Janeiro; a Polícia de São Paulo; e o CIGE (Centro de Instrução de Guerra Eletrônica) do Exército Brasileiro.

Por isso, um empresário brasileiro perguntava à empresa em março:

… nós gostaríamos de saber a posição da HT [Hacking Team] sobre a realização (através da DefenseTech ou não) e continuação (ou não) dos negócios no Brasil em muitos clientes que visitamos, em especial o Exército Brasileiro e a Polícia Federal. Nós também gostaríamos de saber a posição da HT sobre o cliente Polícia Federal quanto à intenção deles de obter uma proposta e comprar diretamente da HT, e se isso já ocorreu.

O contrato com a Polícia Federal aparentemente foi fechado através de outra empresa: a YasNiTech.

Polícia Federal

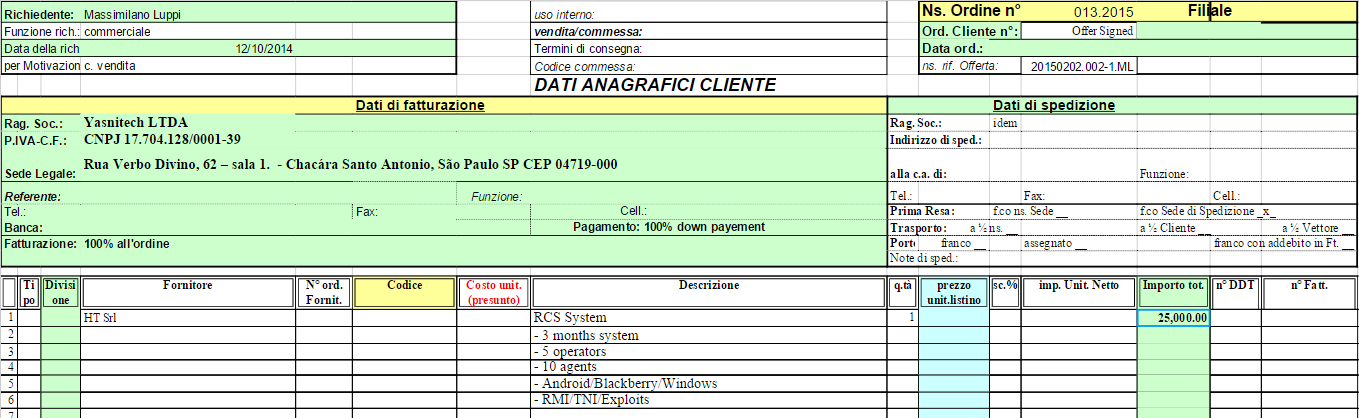

Isso nos leva aos e-mails de um empresário italiano que se descreve no LinkedIn como “dono e CEO” da YasNiTech. Essa empresa, com sede em São Paulo, é mencionada em planilhas da Hacking Team que citam um acordo no valor de 25.000 euros, fechado em março deste ano.

Antes de fundar a YasNiTech, o empresário era presidente da 9iSP. E desde 2013, ele negociava com a Hacking Team.

Mas um acordo só foi fechado este ano. Em março, o empresário enviou um e-mail para um delegado da Polícia Federal – com domínio @dpf.gov.br – copiando a Hacking Team:

A Proposta vai ser no acordo de 25K BRL/mês por 3 meses com até 10 agentes e todos os softwares necessários para o projeto piloto. Treinamento e suporte ao longo do piloto estão também incluídos. O Hardware, aluguel da rede de anonimato e conexão à internet serão de responsabilidade da PF.

Em maio, depois de problemas com a burocracia brasileira, o empresário esclarece detalhes para o chefe de operações Giancarlo Russo:

A Yasnitech tem um contrato MENSAL de 3 meses com a Polícia Federal de R$ 25 mil/mês a partir da instalação do software. A Yasnitech receberá, nos próximos três meses, um TOTAL de 75 mil reais – a menos que o cliente decida cancelar o projeto piloto após um mês (caso em que eu assumo o risco COMPLETO).

Não há muita dúvida de qual software estamos falando aqui. O recibo menciona a sigla “RCS” (para Remote Control System), e um e-mail recente do empresário diz:

Remote Control System: instalação e treinamento (1 semana) RCS-TR (transporte e acomodação não inclusos)

Remote Control System: suporte no local (4 semanas) RCS-TR (transporte e acomodação não inclusos)

Tudo isso ajuda a entender as planilhas vazadas. Uma delas mostra que a Hacking Team fechou um acordo de € 25.000 com a YasNiTech:

Outra planilha mostra que foi fechado um acordo com a Polícia Federal brasileira no mesmo valor de € 25.000, mas a expectativa era que esse contrato fosse ampliado para € 1,175 milhão no terceiro trimestre. Aparentemente, a PF não fechou contrato diretamente com a Hacking Team – houve um intermediário.

O empresário explica em e-mail que “a PF não quer um contrato internacional. Eles querem um contrato com uma empresa local para prestar suporte. Mesma coisa para a Polícia Civil de São Paulo.”

Isso levanta várias perguntas: a Polícia Federal realmente usou essa ferramenta de invasão e espionagem da Hacking Team? Para quê, exatamente? Outros órgãos públicos estão envolvidos? Entramos em contato com a PF e a YasNiTech, e atualizaremos o post com a resposta.