Os operadores de ransomware estão encerrando um ano de extorsão de governos locais, hospitais e escolas em todo o país, com pelo menos mais quatro cidades norte-americanas sendo vítimas de golpes sofisticados apenas neste mês e um relatório recente registrando o número total de incidentes em quase mil.

Em Pensacola, na Flórida, um ataque cibernético usando o malware Maze que exigiu um milhão de dólares em resgate obrigou as autoridades da cidade a desconectar muitas máquinas da rede para impedir que a infecção se espalhasse. Autoridades do Departamento de Polícia da Flórida disseram que o ataque parecia envolver o mesmo malware Maze que um incidente separado contra a empresa de segurança Allied Universal em novembro.

Nova Orleans declarou estado de emergência em 13 de dezembro, depois de ter sido atingida com força por outra variante chamada Ryuk, que afetou pelo menos 4.000 computadores da cidade. Na quinta-feira, a prefeita LaToya Cantrell anunciou que os danos excederam a apólice de seguro cibernético de US$ 3 milhões da cidade e que Nova Orleans aumentaria sua cobertura para US$ 10 milhões no próximo ano.

Em Galt, Califórnia, um subúrbio de Sacramento, o gerente interino da cidade, Tom Haglund, disse a repórteres em 17 de dezembro que o ransomware havia corrompido o servidor de e-mail e os sistemas telefônicos, resultando em um “impacto significativo” e forçando os funcionários da cidade a se comunicarem por meio de mensagens de texto e e-mails pessoais.

Finalmente, em St. Lucie, na Flórida, o ransomware direcionado ao escritório do xerife do condado atingiu recursos de TI como e-mails, impressões digitais, visitas à prisão e verificações de antecedentes offline, de acordo com o TCPalm. O xerife Ken Mascara se recusou a fornecer o nome do malware envolvido, mas disse a repórteres em 17 de dezembro que as operações continuavam normalmente, em geral, e que o departamento estava “bastante confiante de que devemos estar em funcionamento dentro de alguns dias”.

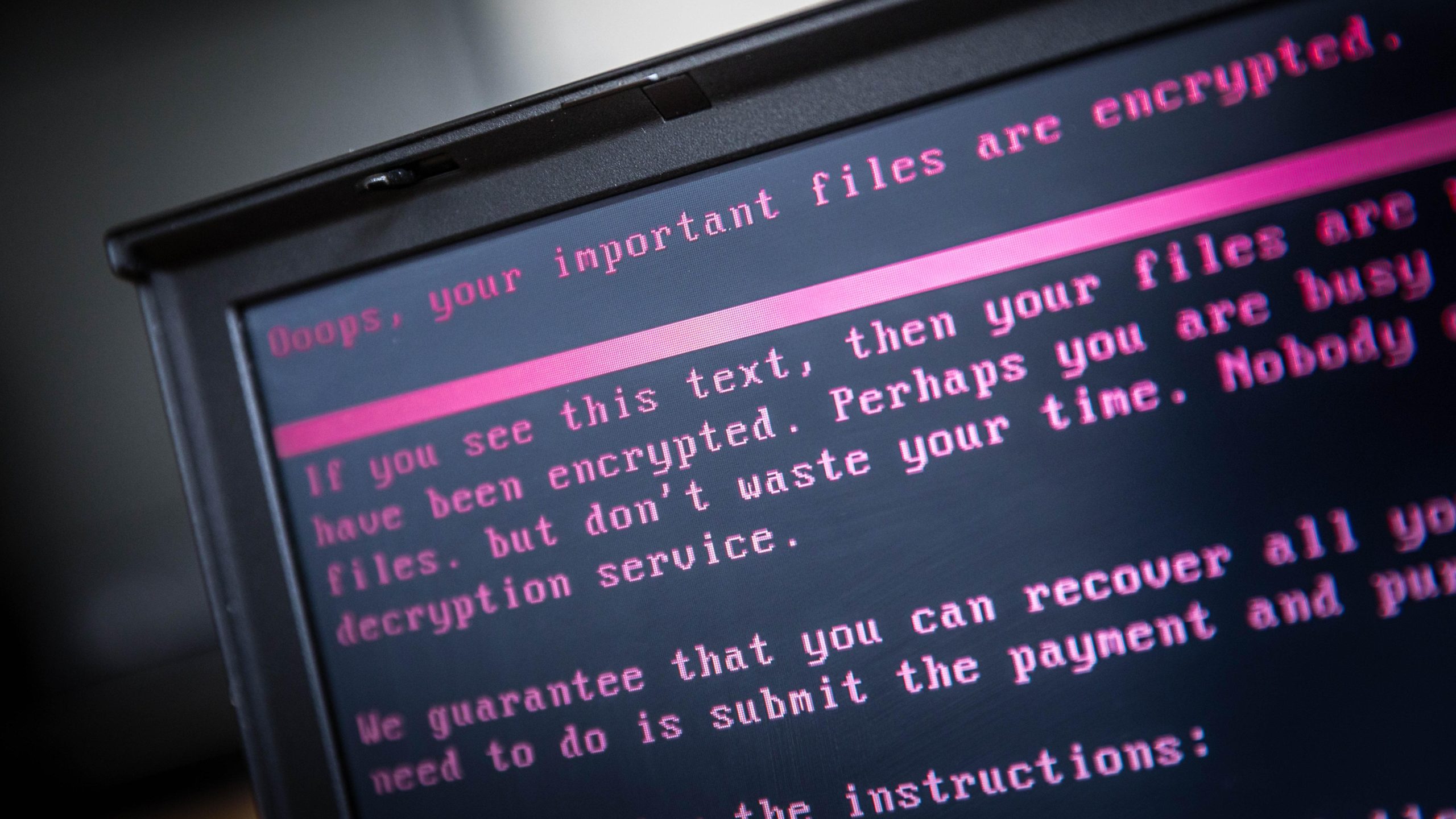

O ransomware funciona obtendo acesso a uma determinada rede, geralmente através de métodos como phishing, antes de espalhar uma carga maliciosa o mais longe possível. Quando é ativado, ele criptografa sistemas de arquivos inteiros de uma maneira que é impossível desfazer sem conhecer a “chave de descriptografia”. Os invasores geralmente se oferecem para descriptografar os sistemas de arquivos em troca do pagamento de um resgate, normalmente pagos em criptomoeda, mas em alguns casos nenhuma demanda de resgate é transmitida.

O FBI pediu às vítimas que não paguem resgates, o que não garante que os operadores por trás do ataque realmente divulguem os dados e incentivem futuros ataques. Mas a agência também quer que as vítimas relatem quando o fizerem, para que possam criar perfis mais detalhados das organizações de crimes cibernéticos que fazem as exigências. O FBI alertou em outubro que, embora o número de incidentes “tenha diminuído acentuadamente…os prejuízos por ataques de ransomware aumentaram significativamente, de acordo com as reclamações recebidas pelas informações de casos do IC3 e do FBI”. Eles também disseram que esperam que essa tendência continue.

Essas perdas podem superar em muito as demandas de extorsão. Os hackers que tomaram posse do governo da cidade de Baltimore por semanas em maio de 2019 exigiram apenas US$ 102.000 em bitcoin, mas destruíram grandes quantidades de dados e custaram cerca de US$ 18,2 milhões em custos de recuperação e perda ou atraso na receita.

De acordo com um relatório recente da empresa de segurança Emsisoft, houve pelo menos 948 ataques de ransomware documentados em 2019 nos Estados Unidos. Isso inclui 103 em “entidades governamentais”, 759 em prestadores de serviços de saúde e 86 em instituições educacionais. A Emsisoft descreveu a série de ataques em andamento como uma “barragem sem precedentes e implacáveis”, resultando em situações potencialmente graves, como interrupção dos serviços de emergência, perda de registros médicos, sistemas de vigilância que ficaram offline e a polícia incapaz de acessar os sistemas de TI. Isso sem contar com operações urbanas de todos os tipos, desde sistemas de pagamento de impostos e renovações de carteira de motorista, que foram sendo desativados. Os governos estaduais também foram interrompidos, como no caso de um ataque de agosto de 2019 a pelo menos 23 agências no Texas.

Os atacantes começaram recentemente a extorquir alvos com a ameaça de liberar seus dados na internet. No ataque da Allied Universal usando o Maze ransomware, por exemplo, os operadores envolvidos exigiram US$ 2,3 milhões em bitcoin e publicaram 700 megabytes dos arquivos da empresa de segurança quando ela não pagou. No ataque de Pensacola, os operadores do Maze ameaçaram fazer o mesmo com os dados do governo municipal.

Um site supostamente gerenciado por operadores do Maze publicou dados que parecem ter sido roubados de várias empresas, incluindo um mercado de alimentos de Ann Arbor, Michigan, que escreveu um post em seu blog explicando que não pagou os “ciberterroristas” envolvidos.

“A mudança para ataques ‘double whammy’ nos quais os dados são filtrados antes de serem criptografados provavelmente é apenas um experimento para verificar se essa abordagem é mais lucrativa do que os ataques tradicionais de criptografia”, disse o porta-voz da Emsisoft, Brett Callow, ao Gizmodo por e-mail. “Em outras palavras, agentes mal-intencionados acreditam que a alavancagem adicional pode aumentar a probabilidade de as vítimas pagarem. Ainda não se sabe se esse é o caso. As empresas realmente pagarão com base em uma promessa feita por criminosos de não divulgar dados? ”

A Emsisoft não conseguiu chegar a uma estimativa confiável dos custos, mas observou que “as deficiências de segurança existentes nas organizações e o desenvolvimento de mecanismos de ataque cada vez mais sofisticados, especificamente projetados para explorar essas fraquezas” criaram uma “tempestade perfeita” durante o ano. Ela acrescentou que os incidentes estão expondo práticas de TI ruins a nível estadual e local e em muitas instituições grandes, com problemas que variam de falta de padrões uniformes a subfinanciamento. Um relatório do ProPublica de agosto enfatizou que algumas cidades e empresas contam com reembolsos de seguros para pagamentos de resgate como uma alternativa mais barata à perda de receita e à contratação de consultores caros.

Bret Padres, CEO da empresa de segurança Crypsis, disse ao ProPublica que “há realmente um bom dinheiro envolvido em ransomware” não apenas para os atacantes, mas também para especialistas em recuperação que são contratados após os ataques e as companhias de seguro que lucram com a venda de cobertura contra ameaças de extorsão. Padres disse ao site que é um “círculo vicioso” e um “ciclo difícil de quebrar porque todos saem no lucro: nós, as operadoras de seguros, os atacantes”.