Se você quiser invadir um computador com Windows – seja porque você esqueceu a senha ou por ter um plano maligno – você tem várias opções. Eis como fazer isto, e como manter seu computador protegido.

Há vários métodos para se invadir um computador, cada um com suas vantagens e desvantagens. Veremos três dos métodos mais comuns e melhores, e destacar a desvantagem de cada um para você saber qual deles usar – e como explorar essas fraquezas para manter seguro seu próprio computador.

O método preguiçoso: Use um live CD do Linux para acessar os arquivos

Se você não precisa de acesso ao Windows, e apenas quer alguns arquivos, você não precisa fazer nada de difícil. Basta usar qualquer live CD do Linux e arrastar e soltar os arquivos para um pendrive, assim como em qualquer outro OS.

Como funciona: Basta baixar o arquivo .iso com o Live CD de qualquer distribuição Linux – como o bastante popular Ubuntu – e queimá-lo em um CD, ou colocá-lo em um pendrive. Coloque o CD/pendrive no computador que você quer acessar, faça o boot a partir do CD, escolha “Experimente o Ubuntu” (Try Ubuntu) no primeiro menu, e você chega direto na interface desktop. Daqui, você pode acessar a maior parte do disco rígido indo em Locais (Places) na barra de menu e escolhendo o drive com Windows. Ele deve ver todos os drives NTFS sem problemas.

Note que dependendo das permissões de certos arquivos, você pode precisar de acesso à raiz. Se você estiver tendo problemas em ver ou copiar certos arquivos, abra uma janela de terminal (indo em Aplicativos > Acessórios > Terminal) e digite gksudo nautilus, deixando a senha em branco quando requisitada. Você agora deve ter acesso a tudo.

Como driblar o método: Este método pode dar acesso ao sistema de arquivos, mas sua principal fraqueza é que o usuário malicioso não pode acessar nenhum arquivo criptografado, mesmo usando gksudo. Então se o dono do computador – ou você! – tiver criptografado os arquivos (ou mesmo o sistema operacional inteiro), não será possível ir muito longe.

Na linha de comando: resete a senha com SystemRescueCD

Se você precisa de acesso ao Windows, o SystemRescueCD baseado em Linux é uma boa opção para invadir. Você precisa usar um pouco de linha de comando, mas basta seguir as instruções à risca e tudo deve dar certo. (Um obrigado a nossos amigos do How-To Geek!)

Como funciona: É só baixar o arquivo .iso do SystemRescueCD e queimá-lo num CD, ou colocá-lo em um pendrive. Faça o boot a partir do CD/pendrive e escolha a opção padrão quando surgir a tela azul. Depois que tudo carregar e você estiver vendo a interface de linha de comando, digite fdisk -l para ver os drives e partições no computador. Escolha a partição do Windows, geralmente a maior partição NTFS, e anote o nome – por exemplo, /dev/sda3.

Então, rode o comando seguinte, substituindo /dev/sda3 pela partição do Windows que você anotou antes:

ntfs-3g /dev/sda3 /mnt/windows –o force

Depois, navegue até a pasta Windows/System32/config com este comando:

cd /mnt/windows/Windows/System32/config

Nós queremos editar o arquivo SAM nesta pasta, então digite o comando a seguir para obter a lista de usuários:

chntpw –l SAM

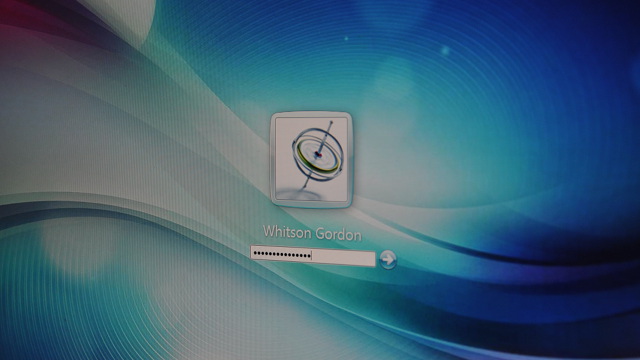

Anote o usuário que você quer acessar, e então digite o comando a seguir, substituindo “Whitson Gordon” com o nome que você acabou de anotar:

chntpw –u “Whitson Gordon” SAM

Na próxima tela, escolha a primeira opção digitando 1 e depois Enter. Isto vai limpar a senha do usuário, deixando-a vazia. Ele deve dizer OK, e então você pode digitar “reboot” para reiniciar o computador. Quando você entrar no Windows, será possível logar na conta do usuário sem senha.

Como driblar o método: Novamente, a fraqueza deste método é não conseguir vencer a criptografia. Mudar a senha vai retirar a permissão de acesso a esses arquivos, e se o usuário criptografou o OS inteiro, o método é praticamente inútil. Se ele encriptou só alguns arquivos, no entanto, você pode acessar os outros arquivos sem problemas.

Força bruta: Descubra a senha com Ophcrack

Os dois métodos anteriores são vulneráveis à criptografia, mas este lhe dá acesso a tudo a que o usuário tem acesso, inclusive arquivos criptografados, já que este método tenta descobrir a senha do usuário, em vez de driblá-la.

Como funciona: O Lifehacker já explicou este método antes, mas não dói nada explicar de novo (e em português!). Você só precisa baixar o live CD do Ophcrack (para o Windows 7, use a versão para Vista). Queime o ISO em um CD (ou em pendrive usando este método) e faça o boot a partir dele. Ele demora um pouco para fazer o boot, mas ele acaba abrindo uma interface desktop e então começa seu trabalho de crackear a senha. Isto pode demorar um pouco. Você verá as senhas aparecendo na parte superior da janela quando ele as encontrar; se ele não encontrar, ele avisa. Então, é só reiniciar e logar no Windows usando esta senha.

Como driblar o método: Este método funciona em sistemas operacionais criptografados, mas ele não consegue crackear toda e qualquer senha que existe. Para aumentar sua chance de ter uma senha não-crackeável, use algo complicado e com mais de 14 caracteres. Quanto mais forte sua senha, menor a probabilidade do Ophcrack descobrir qual ela é.

***

Há muitos métodos para invadir um computador com Windows (e o Lifehacker já mostrou vários deles antes), mas estes são alguns dos melhores e mais utilizados. Exceto a criptografia, há muito pouco que pode impedir os dois primeiros métodos, e com encriptação você ainda tem o Ophcrack para tentar invadir. Você tem outro método preferido para entrar em um computador sem usar senha? Compartilhe-o nos comentários.