Um código simples usa portas USB para impedir que acessem seus dados no computador

Por um motivo ou outro, há quem tenha medo de ser pego com um laptop cheio de informações incriminatórias, quer você seja um ativista, ou um delator bem-intencionado, ou um criminoso. Mas um código simples pode dificultar as coisas para as autoridades.

O USBKill é a mais recente arma na corrida tecnológica entre polícia e hackers: um script para Windows, OS X e Linux que, após ativado, desliga seu computador se detectar qualquer atividade nas portas USB. Você pode dar uma olhada no código em Python neste link.

Por exemplo, se a polícia inserir um dispositivo USB que impeça o computador de entrar em modo suspenso (chamado de “mouse juggler”), ele desliga imediatamente.

Você também pode fazer algo diferente: inserir um pendrive vazio no PC e ativar o USBKill. Ao removê-lo, o computador desliga na hora.

Claro, desligar o computador é apenas parte da proteção. Você precisa criptografar seu disco rígido, para que ninguém consiga acessar seus dados ao ligar o PC de novo.

Mas e se a polícia obrigar você a entregar sua senha? Bem, o VeraCrypt – sucessor do TrueCrypt, que deu dores de cabeça até para a NSA – tem um truque para resolver isso.

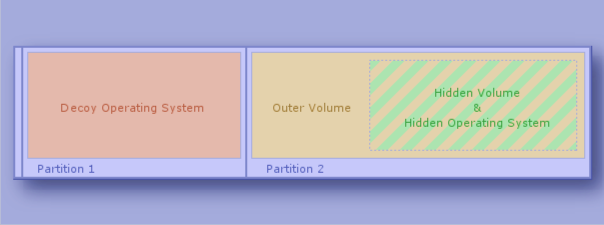

Ele permite manter dois sistemas operacionais ao mesmo tempo, cada um com uma senha diferente. Você fornece a senha de um deles para as autoridades, e elas não devem encontrar nada demais. Digite a outra senha, no entanto, e você acessa o sistema que fica escondido no espaço “livre” do disco rígido.

A documentação do VeraCrypt explica:

Pode acontecer que você seja forçado a descriptografar o sistema operacional, ou a revelar a senha de autenticação pré-boot. Há muitas situações em que você não pode se recusar a fazer isto (por exemplo, sob extorsão).

O VeraCrypt permite que você crie um sistema operacional oculto, cuja existência deve ser impossível de provar (desde que certas diretrizes sejam seguidas). Assim, você não terá que descriptografar ou revelar a senha para o sistema operacional escondido…

Haverá duas senhas de autenticação pré-boot – uma para o sistema oculto, e outra para o sistema principal. Se você quer entrar no sistema oculto, basta digitar a senha dele na tela do VeraCrypt Boot Loader (que aparece depois que você ligar ou reiniciar o computador). Da mesma forma, se você deseja iniciar o sistema principal (por exemplo, quando solicitado por um adversário), basta digitar a senha dele.

Este é apenas uma opção; quem estiver bastante preocupado com a privacidade talvez conheça outros métodos. E assim continua a batalha entre hackers e autoridades. [USBKill via The Register]

Foto por Marc Wathieu/Flickr