Esta cafeteira hackeada exige pagamento de resgate e demonstra o risco da internet das coisas

Não é segredo que a internet das coisas está cheia de gadgets inseguros. Tudo que você precisa é um incidente grande para ser inundado com manchetes aterrorizantes sobre como tudo, de aspiradores de pó a brinquedos sexuais inteligentes, podem ser hackeados para espionar você. No entanto, aparentemente alguns dispositivos, como uma máquina de café conectada da Smarter, também podem ser reprogramados para enlouquecer e exigir resgate de usuários desavisados.

Esta semana, Martin Hron, pesquisador da empresa de segurança Avast, fez a engenharia reversa de uma cafeteira Smarter, que custa US$ 250, como parte de um experimento para descobrir uma falha importante na infraestrutura de dispositivos inteligentes.

“Pediram para que eu provasse um mito, ou uma suspeita, de que a ameaça a dispositivos de internet das coisas vai além de acessá-los por meio de um roteador desprotegido ou expô-los na rede, mas que os próprios aparelhos são vulneráveis e podem ser facilmente invadidos sem tomar o controle da rede ou do roteador”, escreveu ele em um blog post detalhando seus métodos.

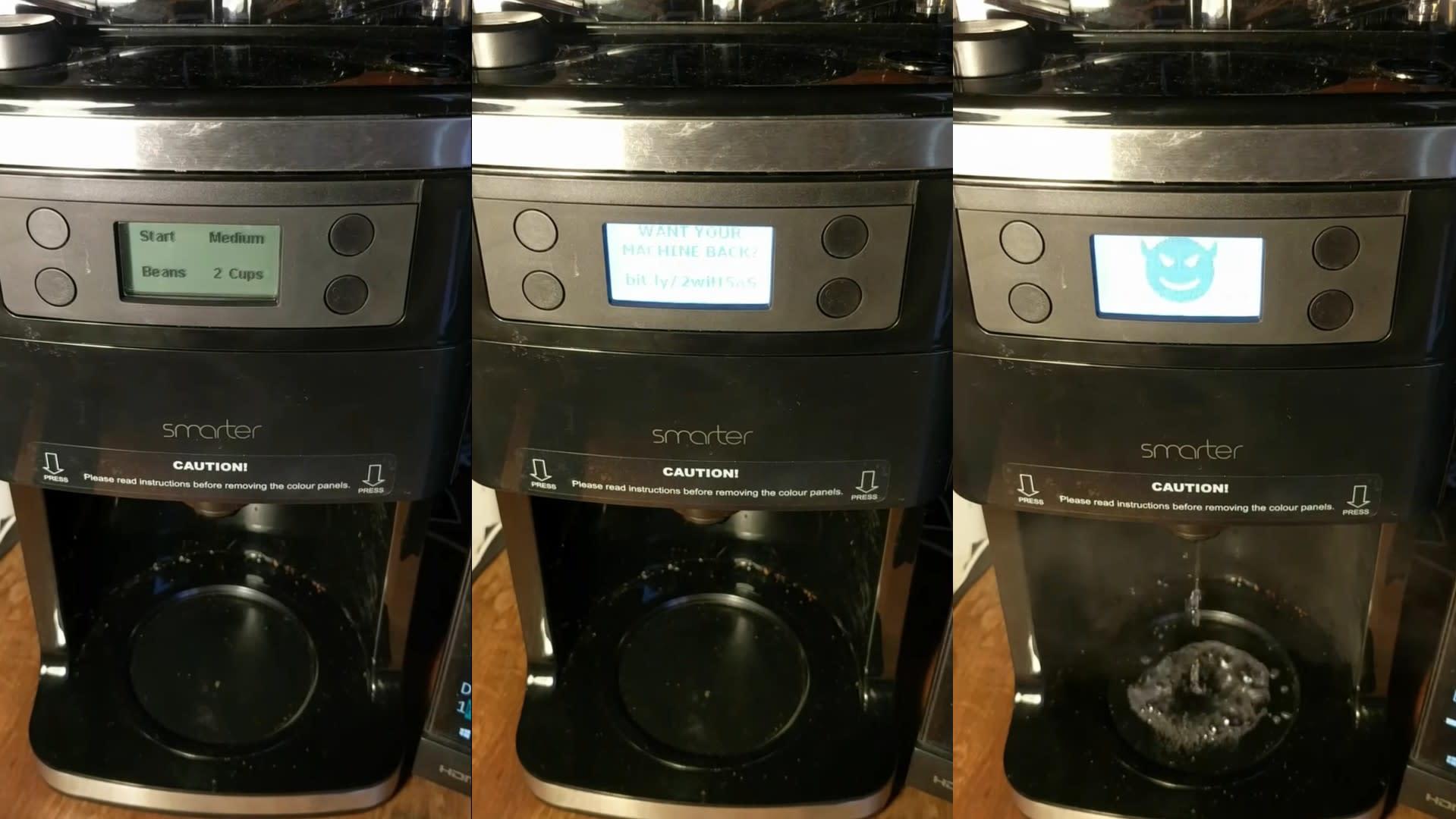

Seu experimento foi um sucesso: após uma semana, ele efetivamente transformou a cafeteira em uma máquina de ransomware. Quando o usuário tenta conectá-la à sua rede doméstica, ela aciona o aquecimento da base, solta água quente, gira indefinidamente o moedor de grãos e exibir uma mensagem de resgate pré-programada enquanto apita sem parar.

A única maneira de parar? Tirar da tomada a cafeteira possuída.

“Fiz isso para mostrar que é possível e que isso pode acontecer com outros dispositivos conectados”, disse Hron em entrevista ao Ars Technica. “Este é um bom exemplo de um problema fora da caixa. Você não precisa configurar nada. Normalmente, os fornecedores nao pensam sobre isso.”

Você pode assistir a um clipe do hack sendo feito abaixo, cortesia de Dan Goodin, do Ars Technica. Tenho certeza de que isso é exatamente o que seira uma mistura do desenho A Pequena Torradeira Valente e Black Mirror.

Hron descobriu que a máquina de café age como um ponto de acesso Wi-Fi e usa uma conexão sem criptografia para se conectar a um app de smartphone, que é como o usuário interage com a máquina e a conecta à rede de Wi-Fi local. O app também envia atualizações de firmware, que a máquina recebe “sem criptografia, sem autenticação e seu assinatura de código”, segundo o Ars Technica, provando que o dispositivo conectado é uma presa fácil.

Ao saber disso, ele carregou a versão mais recente do firmware em um computador e fez engenharia reversa usando IDA, um desmontador (disassembler) interativo básico presente em qualquer kit de engenharia reversa. O processo também exigiu a desmontagem da cafeteira para saber qual CPU ela usava.

Armado com essas informações, ele escreveu um script em Python que imitou o processo de atualização da cafeteira para implementar o firmware modificado e as linhas de script para dispará-lo. Programar a máquina para exigir resgate não foi a primeira ideia de Hron, no entanto, como ele escreveu no blog:

“Originalmente, queríamos provar o fato de que esse dispositivo poderia minerar criptomoedas. Considerando a CPU e a arquitetura, certamente é possível, mas a um velocidade de 8 MHz, não faz nenhum sentido, pois o valor produzido por tal minerador seria insignificante.”

No entanto, há algumas limitações bem claras desse tipo de hack. Por exemplo, o invasor precisaria encontrar uma cafeteira dentro do alcance do Wi-Fi. Ele poderia desencadear o ataque remotamente hackeando o roteador de alguém — mas, neste caso, a pessoa tem problemas muito maiores para resolver do que uma cafeteira que exige resgate.

Mas Hron diz que as implicações deste tipo de hack são muito mais preocupantes. Por meio desta exploração, os invasores podem tornar um dispositivo inteligente incapaz de receber patches futuros para corrigir este problema. Ele também argumenta que os invasores podem programar a cafeteira ou outros aparelhos Smarter com essa vulnerabilidade para atacar qualquer dispositivo na mesma rede de uma maneira que passaria despercebida.

Dada a longevidade de anos e até décadas de aparelhos tradicionais, isso também levanta a questão de quanto tempo os fornecedores de dispositivos de internet das coisas modernos planejam manter o suporte de software, ressalta o pesquisador.

“…com o ritmo de explosão de internet das coisas e uma má atitude de suporte, estamos criando um exército de dispositivos vulneráveis abandonados que podem ser usados indevidamente para fins nefastos, como violações de rede, vazamento de dados, ataque de ransomware e DDoS.”

E isso não parece nada bom, para dizer o mínimo.

Se você estiver interessado em mais detalhes sobre o experimento, Hron escreveu mais de 4.000 palavras detalhando a metodologia em um blog post (em inglês), que você pode conferir aqui.