Como bloquear seu smartphone da forma mais segura

Os donos de smartphones hoje têm uma infinidade de maneiras de bloquear e desbloquear seus telefones: leitura de rosto, pressionando o dedo, códigos PIN, detecção de localização e assim por diante. Algumas dessas opções são mais seguras do que outras? E qual você deve usar?

• Suécia vaza informações pessoais de milhões de seus próprios cidadãos

• Como o Google está impedindo ataques de phishing de aplicativos não verificados

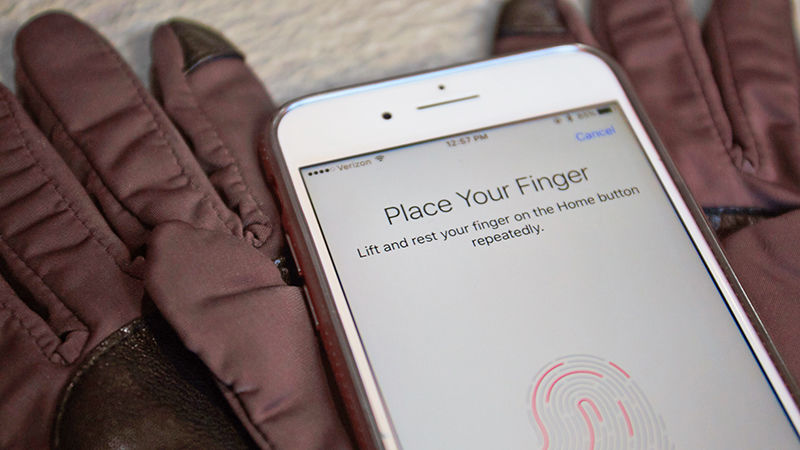

Primeiro, vamos recapitular o que está realmente disponível. Os donos de iPhone têm a opção de leituras de impressões digitais do Touch ID e um código PIN, que atualmente precisa ter seis dígitos. Rumores estão aparecendo de que o próximo iPhone vai oferecer uma sofisticada tecnologia de reconhecimento de rosto, além do ou em vez do Touch ID, mas teremos que esperar até setembro para descobrir.

No lado do Android, há mais fabricantes e modelos a serem considerados e, portanto, mais variedade de opções – sensores de impressão digital e códigos PIN são padrão praticamente em todos os lugares agora, enquanto o Galaxy S8, da Samsung, foi um dos principais celulares a introduzir a leitura de íris como um opção. A maioria dos aparelhos Android também conta com o desbloqueio padrão, que é um pouco mais conveniente do que um PIN, com um número menor (incluindo o Galaxy S8), oferecendo sua própria versão de reconhecimento facial também.

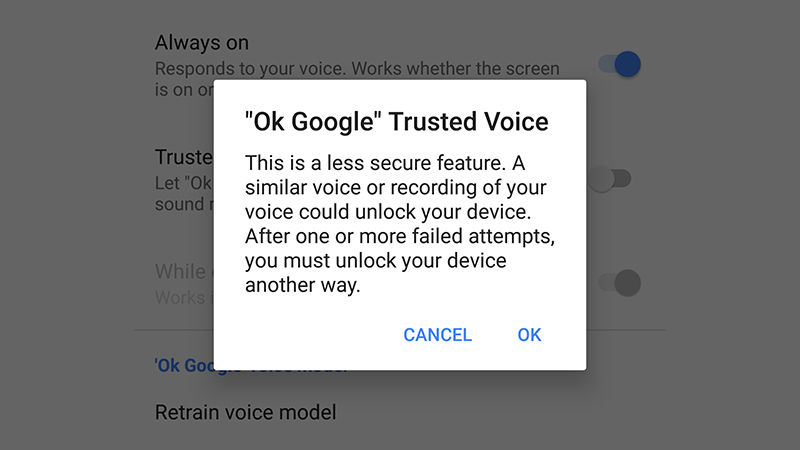

Além disso, o Google criou um conjunto de opções Smart Lock disponíveis para desbloquear seu aparelho Android: Locais Confiáveis (desbloqueio em local específico), Dispositivos Confiáveis (desbloqueio quando conectado a um dispositivo Bluetooth específico), Trusted Face (reconhecimento facial), Trusted Voice (reconhecimento de voz) e Detecção On-Body, que tenta detectar quando o seu telefone está realmente ligado e desbloqueia nesses momentos.

Imagem: Captura de tela

Olhe um pouco mais perto, e rapidamente se torna aparente que esses métodos mais novos e “inteligentes” de bloqueio e desbloqueio de telefone são todos sobre conveniência. Eles costumam levá-lo ao seu telefone mais rápido, mas também têm algumas deficiências de segurança.

“Não há uma abordagem biométrica, como impressões digitais ou varreduras de íris, que seja universalmente superior a outras abordagens”, disse o consultor principal sênior da Synopsys, Amit Sethi, ao Gizmodo.

Sethi disse que parte de sua decisão sobre qual tecnologia de proteção de bloqueio de telefone usar deve ser baseada em quanto tempo ela está no mercado e quão estabelecida está. Você também pode se manter atualizado nas notícias de tecnologia atuais para ver como os pesquisadores de segurança estão encontrando maneiras de burlar as medidas de segurança em seu telefone, e você não precisa olhar tão longe para encontrar exemplos.

Hackers

Quase todas as medidas de bloqueio de smartphones foram hackeadas ou expostas em algum momento, mas vale lembrar que, em muitos casos, essas tecnologias estão sendo superadas em condições de laboratório que não são fáceis de replicar no mundo real. Em outras palavras, só porque alguém pode falsificar uma cópia da sua íris não significa que eles se darão ao trabalho de fazê-lo.

Pegue o caso da ministra alemã Ursula von der Leyen — pesquisadores de segurança conseguiram criar falsificações de suas impressões digitais com base apenas em fotos de alta resolução de seu alvo, uma das quais foi emitida pelo próprio escritório de imprensa de von Der Leyen. Os acadêmicos dizem que o mesmo truque é possível usando fotos de alta resolução de pessoas que mostram o sinal da paz.

Quanto ao escaneamento de íris, os hackers do Chaos Computer Club conseguiram contornar o scanner de íris em um teste com o Galaxy S8 usando uma foto de alta resolução de seu dono. Para fazer isso, você precisaria de uma câmera habilitada para fotos infravermelhas, uma foto tirada de cinco metros de distância ou mais perto, uma impressora a laser e uma lente de contato para moldar a íris falsa.

Imagem: Chaos Computer Club

Talvez os hackers de telefone na sua cidade não cheguem a esse nível de esforço para obter uma foto nítida de você, mas o ponto é que a biometria pode ser falsificada, e você não pode alterar sua impressão digital tão facilmente quanto você pode mudar seu código PIN. A impressão digital, a íris e os dados do rosto geralmente são armazenados com segurança em seu dispositivo e apenas nele, mas se seus detalhes biométricos foram até um banco de dados em algum lugar, esse é outro caminho para os hackers abusarem.

Considerando que você pode obter informações sobre a varredura da íris, não é surpreendente que a leitura facial também não seja à prova de erros. Na verdade, é a mais fraca das ferramentas de segurança aqui: simples fotos mostraram ser suficientes para hackeá-la, e a Samsung não a permite como um método de autenticação das transações do Samsung Pay, o que diz tudo o que você precisa saber sobre ela.

A lista continua: o reconhecimento de voz pode ser pirateado usando gravações de áudio, e os computadores estão ficando mais inteligentes ao gerar áudio a partir de amostras de voz o tempo todo. Como as outras proteções biométricas mencionadas aqui, o reconhecimento de voz é suficiente para impedir um invasor comum, mas não é tão seguro contra um hacker dedicado.

Imagem: Captura de tela

Vale a pena apontar que a leitura de íris é teoricamente mais segura do que a leitura de impressões digitais, porque há mais pontos de dados para corresponder, mas, novamente, depende da implementação específica. Todos esses métodos de autenticação biométrica estão melhorando continuamente e ficando mais inteligentes. O suposto sistema de detecção de rosto da Apple é considerado um dos mais sofisticados, mas até agora, em 2017, você não deve considerar nenhum deles como formas perfeitas de manter o seu telefone seguro.

“Se você quiser algo que impeça alguém de invadir seu celular, mesmo que eles nos conheçam ou tenham acesso a informações sobre o dono, nenhuma medida de segurança é tecnicamente segura”, disse Mark James, especialista em segurança da ESET, ao Gizmodo.

Escolhendo a proteção certa

A infalibilidade do mecanismo de segurança não depende apenas de suas especificações técnicas, mas também de uma série de outros fatores, como a frequência com que você é fotografado em público, com que você está sem seu telefone, quanto esforço alguém pode gastar para desbloquear seu telefone, como você combina métodos e assim por diante.

Com base nos pontos de vista de nossos especialistas, o código PIN antigo é o mais citado em anúncios como a melhor maneira de bloquear seu telefone. Em suma, especialistas gostam dele porque ele é longo e impossível de adivinhar. Esse é um obstáculo muito difícil para os hackers superarem.

“Ao proteger dispositivos móveis, recomendo fortemente usar um código PIN para ativar um telefone”, disse Scott Schober, CEO da BVS Systems. Ainda assim, ele acrescentou que nenhum método de segurança é totalmente perfeito. “Todos esses métodos de autenticação são, na verdade, recursos de conveniência disfarçados de segurança … [e] os usuários sempre comprometerão a segurança em nome da conveniência. É por isso que defendo a segurança em camadas — use uma leitura de íris ou impressão digital como um autenticador adicional para a segurança de senha.”

Imagem: Alex Cranz/Gizmodo

Leigh-Anne Galloway, especialista em cibersegurança na Positive Technologies, observou que os códigos PIN têm suas vulnerabilidades, mas permanecem tecnicamente a opção mais segura para bloquear um telefone: “Na minha opinião, a maneira mais segura de gerenciar o bloqueio do seu telefone é usar uma senha gerada aleatoriamente”, ela disse. “Sim, é difícil lembrar, mas todas as outras técnicas tornam o processo de autenticação mais simples tanto para você quanto para potenciais invasores.”

Embora reconheça que há “boas razões” para que os códigos PIN e as senhas sejam considerados medidas de segurança fracas — não menos importante o fato de sermos tão ruins ao escolher senhas decentes —, o pesquisador de segurança da Comparitech Lee Munson disse que as alternativas ainda não foram comprovadas como significativamente melhores.

“Embora a biometria e outros mecanismos de autenticação tenham uma parte a desempenhar na prova da identidade de alguém, nenhum deles é suficientemente infalível para permanecer sozinho, e ainda são melhor utilizados como parte de uma configuração de autenticação de dois fatores”, aconselhou Munson. “Viva a senha.”

Imagem: Gizmodo

Quanto às várias opções Smart Lock do Google, a opção Dispositivos Confiáveis é a mais segura, e a Detecção On-Body, a menos, de acordo com a AVG. Contornar a opção de dispositivos confiáveis significa roubar dois dispositivos em vez de um, enquanto a On-Body está realmente apenas lá como uma medida de conveniência e não consegue distinguir você de ninguém (algo que o Google admite). Locais Confiáveis pode funcionar bem, desde que esteja configurado para o seu endereço residencial e não todos os bares e restaurantes que você frequenta.

Respondendo à pergunta inicial, o uso de múltiplos métodos de configuração de proteção é o ideal, mas um código PIN ou senha é o mais seguro (e menos conveniente) do grupo. Onde você está disposto a traçar o limite entre conveniência e segurança depende apenas de você.

Por um lado, observar você inserir o PIN do seu smartphone em um café é muito mais fácil para um ladrão do que criar uma réplica funcional da sua impressão digital; mas, por outro, suas impressões digitais, voz, íris e outros dados biométricos são vulneráveis a falsificações até certo ponto e nunca podem ser alterados em caso de violação. Se você é cuidadoso e inteligente com tudo isso, seu código PIN só existe na sua cabeça, e esse é um lugar muito difícil dos hackers invadirem.

Imagem do topo: Samsung