A paranoia me fez ser um usuário melhor da internet

“Tome cuidado para não entrar no Mural das Ovelhas”. Essa foi a última coisa que meu chefe me disse antes que eu embarcasse para Las Vegas para curtir a DEF CON, a notória convenção de hackers. Uma semana depois, me vi em frente ao tal mural, procurando meu nome e senha desesperadamente. Apesar do meu cuidado obsessivo, eu sabia que havia sido hackeado.

Numa certa manhã meu celular deixou de funcionar direito, e no mesmo dia, a TV do meu hotel começou a agir de forma estranha. Em certo momento, eu ouvi vozes robóticas sussurrando nos meus fones sem fio. Pessoas enfiavam antenas na minha cara, e eu vi vários Stingrays (um dispositivo de vigilância que capta sinais e informações de celulares próximos) escondidos embaixo das mesas. Cheguei a suar frio durante uma palestra, arrebatado por uma ansiedade destrutiva ao lembrar que talvez eu tivesse deixado meu computador aberto e conectado ao Wi-Fi do hotel. Se eu tivesse, havia uma boa chance de que meu login e senha fossem parar no Mural das Ovelhas, onde os hackers da DEF CON exibiam com orgulho as informações pessoais daqueles que haviam sido hackeados durante o evento (as tais ovelhas).

A DEF CON é vista por muitos como a irmã mais nova da Black Hat Briefings, uma conferência anual de especialistas em segurança da informação. Se a Black Hat é o Super Bowl dos eventos hackers, a DEF CON seria o jogo amador e improvisado organizado por aqueles que não querem gastar dinheiro com ingressos caros. A Black Hat nos lembra da missão dos hackers; a DEF CON grita que eles estão vindo nos pegar.

Mas durante o evento entendi que não havia nada a temer — desde que eu configurasse meus aparelhos corretamente. As mentes brilhantes e perversas que rumam em direção à Vegas no final do verão são nossos guardiões. Por mais assustadores que eles pareçam, os hackers querem que todos possam usufruir de uma internet segura e aberta. No entanto, segurança nem sempre é algo tão simples.

Hack Número 1: Laptop

Qualquer pessoa que já esteve em um congresso hacker sabe que você nunca, nunca deve usar o Wi-Fi do evento, sob nenhuma circunstância. O motivo é simples. Num congresso hacker, os hackers querem hackear, e criar redes Wi-Fi falsas é um jeito muito simples de fazer isso. Embora mais complicado, invadir uma rede de Wi-Fi pré-existente também é possível. De qualquer forma, é mais seguro se manter desconectado em eventos como a DEF CON.

Mas para mim, essa não era uma opção. Sou um blogueiro, e por mais que eu não queira admitir, eu preciso da internet para trabalhar. Quando cobri a Black Hat, usei uma rede segura exclusiva para jornalistas. Chegando na DEF CON, me avisaram para não confiar em nenhuma rede. Eu instalei um serviço de VPN no meu laptop antes de viajar, só por precaução, mas eu tinha certeza de que aquilo não ia fazer muita diferença.

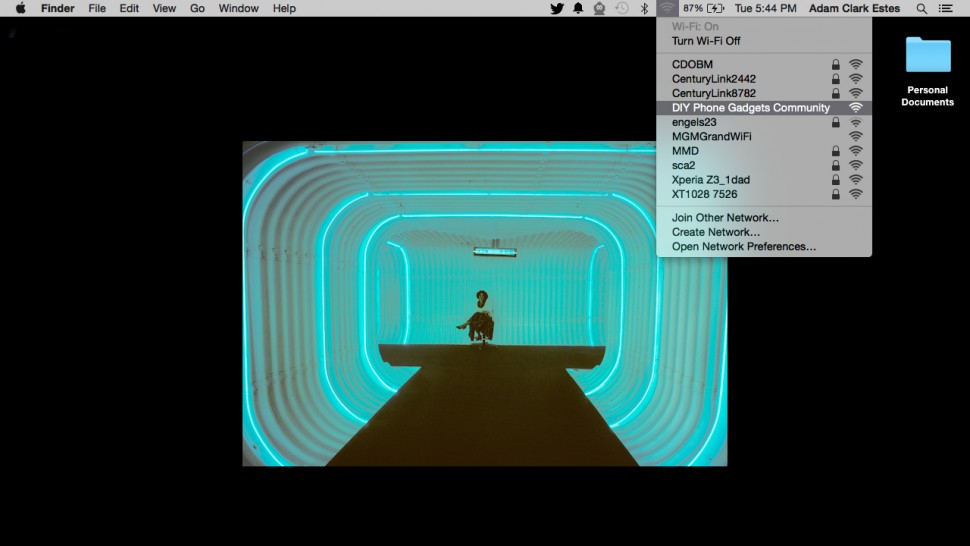

Então o que eu fiz? Fui para um hotel próximo tentar achar uma rede de Wi-Fi aberta, crente que nenhum hacker havia estado lá antes. Chegando lá, vi algumas redes obviamente falsas, como “Comunidade de Telefones DIY”. Mas o Wi-Fi oficial do hotel, “MGMGrandWiFi”, parecia real o bastante.

Me conectei à rede e me arrependi imediatamente. Talvez eu estivesse paranóico, mas tudo parecia um pouco estranho. A página inicial da rede do MFGM Grand parecia ter sido criada por alguém com um conhecimento muito básico de HTML. Eu chequei o nome da rede com um funcionário e descobri que ela estava me mandando para um domínio .net ao invés de um .com. Fechei meu computador e me amaldiçoei por ser tão estúpido.

Aquele tinha sido meu primeiro contato com um hacker da DEF CON — quer dizer, eu acho — e o evento nem tinha começado. A diversão estava só começando.

Hack Número 2: Celular

O laptop virou zona proibida durante o resto da viagem, mas eu havia me preparado para essa possibilidade. Armado com um bloco de notas e um iPhone, me aproximei da mesa de inscrição com segurança. Eu havia imprimido o email de confirmação, e estava empolgado para ganhar um crachá maneiro da DEF CON. Na convenção desse ano, os crachás eram feitos de pequenos discos de vinil multicoloridos, marcados com algum tipo de código secreto entre as ranhuras, suponho.

“Nós vamos precisar chamar alguém da imprensa para descer e confirmar isso daqui”, me informou um organizador mal-encarado. Sua camiseta vermelha estampava a palavra “CAPANGA” em maiúsculas. Eu perguntei porquê, e a resposta foi curta: “Qualquer um pode falsificar um email. Ela precisa confirmar pessoalmente que você é você.”

O Capanga me deixou em pé durante os 45 minutos em que esperamos a pessoa da imprensa aparecer. Ela apareceu eventualmente, e eu corri para minha primeira sessão. Durante o trajeto, lembrei que havia esquecido de mudar meu telefone para o modo avião. Esse era meu plano, já que ele poderia facilmente se conectar a algum ponto de acesso falso instalado por algum hacker ladrão de identidade. Já nervoso, parei no corredor do centro de convenções para consertar meu erro. Mas meu celular não destravava.

“O Touch ID não está reconhecendo sua digital”, repetia a tela de bloqueio. Algo não estava certo. Aquilo nunca havia acontecido antes. Eu tentei de novo.

“Sua senha é necessária para habilitar o Touch ID”, dizia uma nova mensagem. Aquilo não estava nada certo. Por que meu telefone estava me dizendo para habilitar o Touch ID se eu havia acabado de usá-lo? Será que o celular havia se bloqueado no meu bolso enquanto eu estava esperando? Será que eu havia perdido acesso ao meu próprio celular?

Eu estava convencido de que havia sido hackeado — mais uma vez. Saí do hotel, ativei o modo avião, e destravei meu celular com uma senha que eu sabia que qualquer hacker poderia decodificar. Em seguida, mudei minhas configurações de segurança e escolhi uma senha nova e mega-secreta com uma dúzia de caracteres. Agora eu estava seguro.

Hack Número 3: TV

Foi perto do final do meu primeiro dia na DEF CON que eu comecei a sentir um pico de paranoia. Busquei abrigo no meu quarto de hotel antes do jantar para poder descansar e respirar um pouco. Lá fora, as ruas de Las Vegas estavam começando a se acender. Uma enorme roda gigante erguia-se sobre o cassino decadente do outro lado da janela, e eu me perguntei como tudo aquilo pareceria visto do alto.

Assustado demais para entrar no Wi-Fi do hotel, decidi assistir TV. Me sentia tão antiquado! Ao pegar o guia de canais me lembrei das noites quentes de verão da minha adolescência, quando eu passava férias no interior sem nada além da TV à cabo para me entreter. Uma sensação bizarra de pânico me tirou da minha nostalgia. Os canais não estavam normais. Tudo estava em chinês.

Continuei a pular de canal em canal. Alguns exibiam uma tela estática; outros transmitiam game shows de Pequim. Foi aí que eu encontrei os canais da DEF COM. Mais uma coisa incomum — os canais só exibiam versões bizarras da logo do DEF CON. Aquilo tudo parecia muito pós-apocalíptico, como se uma bomba espacial tivesse pulverizado todos os satélites americanos, deixando visíveis apenas os sinais dos hackers chineses.

Tentei me convencer de que aquilo era só uma pegadinha. Algum Capanga da DEF CON havia invadido a rede do hotel para transmitr gameshows chineses e mensagens proféticas escritas por hackers. Uma gota de suor molhou minha têmpora. Não havia escapatória.

Hack Número 4: Elevador

Eu tinha que sair dali. Quando abri a porta que dava para o corredor, um grito ecoou pelos corredores. Olhei para os dois lados e não vi uma única alma. Depois saí correndo.

Havia um pequeno grupo de pessoas espremidas na frente dos elevadores, cada uma delas com um crachá branco pendurado no pescoço. A cor branca indicava que eles eram participantes normais da DEF CON (categorizados como “humanos” segundo o esquema organizacional da DEF CON), e eu estava feliz por estar na presença de hackers que eu podia realmente ver. Nós esperamos em silêncio, quebrado apenas pelo esporádico som de alguém bebendo uma Mike’s Hard Lemonade. O elevador se abriu com um ping e um deslizar. Fechei meu casaco e apertei o botão do andar do cassino.

“Alguém mais tá achando esse botão meio estranho?”, perguntou um dos especialistas que estava bebendo a limonada batizada. Ele apontou para o botão do 22º andar. Embora nós estivéssemos descendo, cada vez mais distantes do 22º andar, o botão piscava em um ritmo bem claro.

“Alguém mais tá incomodado com o fato de alguém estar brincando com os elevadores?” disse seu amigo, rindo. Ele apontou para o painel acima da porta, que também havia sido dominado. Ao invés de mostrar em qual andar nós estávamos, nele só piscavam as letras “CE”, igual ao botão do 22º andar.

Eu estava muito incomodado. O elevador hackeado me incomodava muito, especialmente considerando que aquela era uma estrutura física que poderia falhar e causar um acidente a qualquer momento. Não poder usar o celular ou meu laptop, tudo bem — mas ter medo de morrer toda vez que pegasse o elevador já era demais.

Minha paranoia estava evoluindo para pânico quando a porta do elevador se abriu, revelando o cassino. Havia uma pequena aglomeração, uma comoção descontrolada. Vi um segurança puxando uma jovem que carregava uma câmera cara. Olhei ao meu redor, confuso, e entendi porquê. John McAfee, o notório magnata dos softwares anti-vírus, estava caminhando pelo lobby ao lado de um cara alto, sorrindo como um astro do rock metido à besta. Ele devia ter acabado de sair da prisão.

Hack Número 5: Bluetooth

Eu não aguentava mais. Eu tinha que ligar para casa e falar com uma voz familiar, então eu andei até outro hotel, dessa vez bem mais afastado do Bally Hotel, onde a convenção estava acontecendo. Eu estava longe o suficiente para me considerar fora do alcance das antenas e dos interceptores de sinais. Lá eu estava à salvo.

Como qualquer outro homem de 31 anos em uma cidade desconhecida, meu primeiro impulso foi ligar para minha mãe. Desenterrei meus fones sem fio de dentro da minha mochila e apertei discar. Ouvi um “alô” do outro lado da linha, e em seguida um barulho agudo que eu nunca havia escutado antes. Era isso. Eu estava cercado. O Bluetooth do meu celular havia sido hackeado, e eu não tinha como falar com meus entes queridos. O jeito era desistir. Já que o DEF CON queria me subjugar, o melhor era aceitar. A única coisa que eu podia fazer era me entregar ao medo e deixar ele me devorar, igual ao Batman.

Desliguei meu celular, voltei para o hotel e marchei em direção ao meu maior medo.

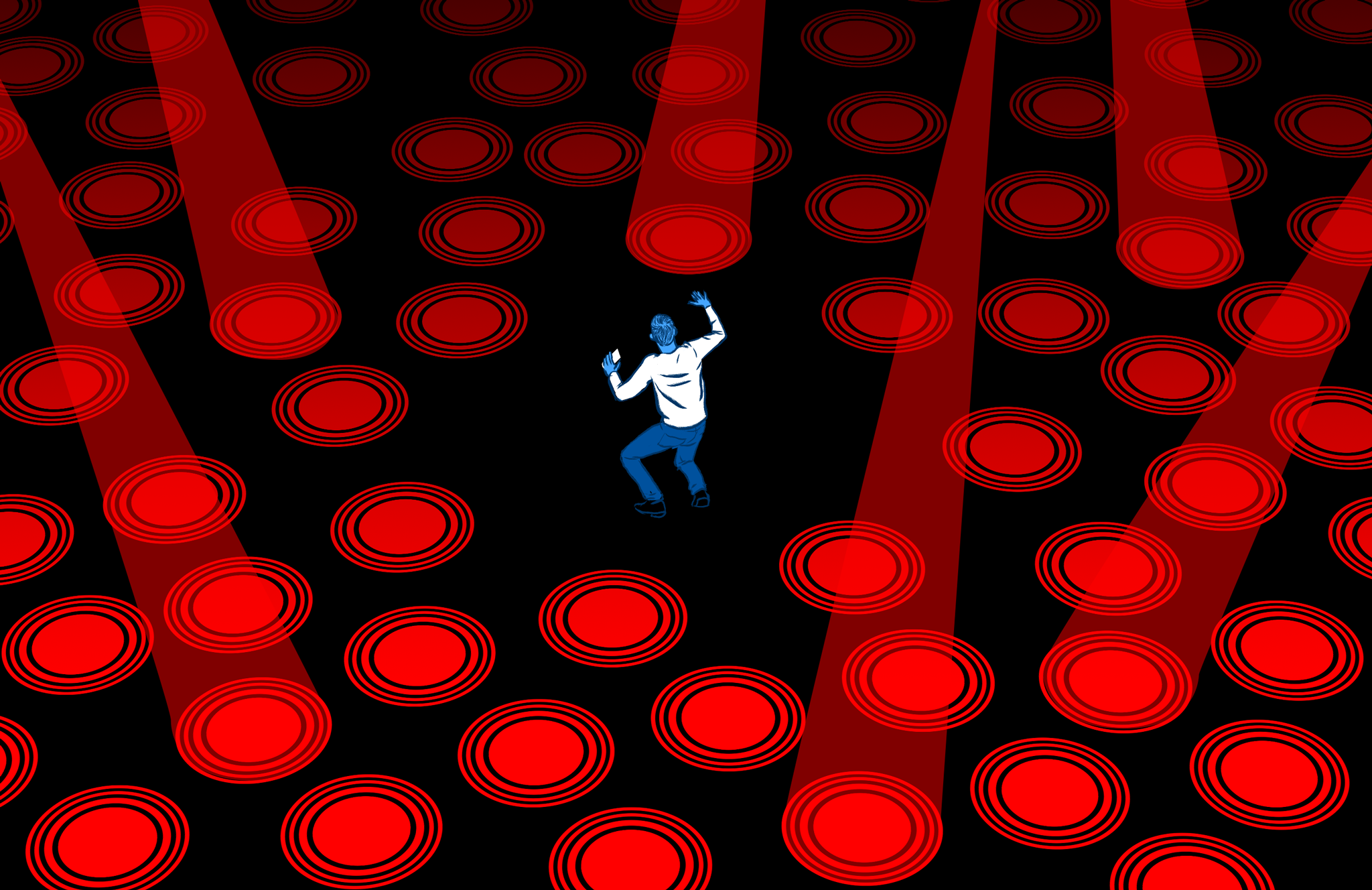

O baile dos hackers

Uma festa enorme sacudia o hotel. O cassino estava cheio de nerds orgulhosos de seus recordes, cada um deles exibindo sua variação do estilo cyberpunk. Alguns deles seguravam telas acima da multidão, entoando gritos de guerra incompreensíveis. Um grupo vestia jalecos estampados com a frase “LABORATÓRIOS DEF CON”. Outros usavam óculos brilhantes e carregavam mochilas enfeitadas com LEDs. Um grupo estava passando uma garrafa de vodca de mão em mão e bebendo direto do gargalo.

Flutuei pela multidão com uma vaga sensação de maravilhamento. À minha frente estava um grupo jovem e inconsequente, mas que não queria fazer mal a ninguém. Eles estavam me zoando porque pelo quanto eu tinha me exposto; e eu o fiz porque, assim como grande parte do mundo, eu não tenho noção do quanto estou me expondo na internet.

O resto daquela noite em Vegas é um borrão. Eu virei algumas Mike’ Hard Lemonades com alguns hackers e joguei alguns videogames. Conversei com especialistas em segurança vindos de todos os cantos do mundo, de Idaho à China. Todos pareciam felizes por estar ali, e quanto mais eu pensava nos erros estranhos que haviam moldado o meu dia na DEF CON — a rede falsa, o erro do iPhone, os canais estranhos de TV, o elevador assustador, os fones de ouvido estragados — menos estranhos eles pareciam.

Na verdade, se aquele fosse qualquer outro dia, em qualquer outro lugar, eu ignoraria esses erros. Eu já entrei em outras redes de internet falsas. Meu iPhone faz coisas estranhas o tempo todo. As TVs de hotéis são em geral estranhas. Todos os elevadores são assustadores. E o Bluetooth de fones sem fio é quase sempre uma merda.

Naquele noite quente de Las Vegas, fui tomado por uma onda de compreensão. Apesar da minha crescente paranoia e dos meus próprios erros, era provável que eu nem tivesse sido hackeado. Era possível que eu estivesse um pouco mais seguro na DEF CON, já que eu estava tomando todas as precauções possíveis. Diferente do que no meu dia-a-dia em Nova Iorque, na convenção eu estava ciente de que eu poderia ser hackeado a qualquer momento. Naquele momento eu vi esses hackers astutos como otimistas, como cavaleiros disfarçados de nerds que acreditam que nós podemos ter mais segurança — desde que saibamos dos perigos que existem lá fora, dentro de nossas máquinas. São eles que prestam atenção quando você está distraído.

No final da noite, olhei mais uma vez para o Mural das Ovelhas. Mesmo se eu tivesse sido hackeado, aquilo não me incomodava mais. Uma parte de mim até queria que meu nome estivesse lá. Eu ia mudar minha senhas de qualquer jeito — mas pelo menos assim sentiria como se fizesse parte de todo aquele processo.

Ilustrações por Jim Cooke / Fotos por Adam Clark Estes