Ataque a roteadores tem novos métodos e leva usuários a sites falsos no Brasil

Um dos ataques cibernéticos mais silenciosos é o sequestro de DNS. Os atacantes conseguem entrar nas configurações de seu roteador e alterar configurações que te levam a páginas falsas sem que você perceba. Com isso, eles aplicam outros ataques como phishing – capaz de roubar senhas e fraudar informações – e mineração de criptomoedas.

A Avast divulgou nesta semana que, entre fevereiro e março de 2019, bloqueou mais de 4,6 milhões de tentativas de ataques de falsificação de solicitações entre sites (CSRF, na sigla em inglês) que estão relacionadas com o sequestro de DNS. No total, pelo menos 180 mil usuários foram infectados de fato. Além disso, a companhia diz que identificou um novo kit de exploração de roteadores em abril deste ano.

Como você pode ser infectado

Um ataque CSRF pode ser iniciado diversas formas, a partir da instalação de um pacote malicioso em seu computador. Porém, uma das formas mais utilizadas e que passam despercebidas por muitos usuários acontece via publicidade maliciosa (malvertising).

Segundo a Avast, são observados muitas infecções em sites brasileiros que hospedam conteúdo adulto, filmes ilegais ou transmissões piratas de esportes. Visitando uma página comprometida com malvertising, a vítima é redirecionada para uma página de destino com um kit de exploração do roteador – geralmente em uma nova janela ou aba – e o ataque pode ser iniciado de forma silenciosa, sem a interação do usuário.

Uma das ferramentas, chamada GhostDNS, tentava enganar o usuário afirmando que sua versão do Chrome estava desatualizada. Quando o usuário clicava para baixar a atualização, o kit de exploração era executado. Uma outra ferramenta que foi descoberta em abril, a SonarDNS, funcionava de forma silenciosa, executando códigos de forma ofuscada em sites de notícias falsas.

Página pede para usuário instalar atualização falsa do Chrome

O kit de exploração passa a tentar encontrar o endereço de IP do roteador da rede do usuário e, ao encontrá-lo, passa a fazer tentativas de login no painel de configurações utilizando usuários e senhas comuns. É raro que, durante a configuração de um roteador, técnicos ou usuários troquem a senha padrão do aparelho. Entre as credenciais mais utilizadas estão:

- admin:admin

- admin:

- admin:12345

- Admin:123456

- admin:gvt12345

- admin:password

- admin:vivo12345

- root:root

- super:super

Uma vez que o roteador é acessado, o atacante tenta alterar o endereço de DNS da rede utilizando requisições CSRF. A Avast diz que os roteadores mais infectados são:

- TP-Link TL-WR340G

- TP-Link WR1043ND

- D-Link DSL-2740R

- D-Link DIR 905L

- A-Link WL54AP3 / WL54AP2

- Medialink MWN-WAPR300

- Motorola SBG6580

- Realtron

- GWR-120

- Secutech RiS-11/RiS-22/RiS-33

DNS alterado, o que acontece?

Se o DNS for alterado com sucesso, os atacantes conseguem interceptar os endereços que você está digitando no seu navegador e te redirecionar para uma página falsa, que é idêntica ao site que você pretendia visitar.

O objetivo é ganhar dinheiro de três formas: realizando ataques de phishing para roubar dados de cartões de crédito ou informações de logins de sites de bancos ou da Netflix; roubando tráfego da web para que publicidades maliciosas sejam visualizadas ou minerando criptomoedas a partir de um javascript.

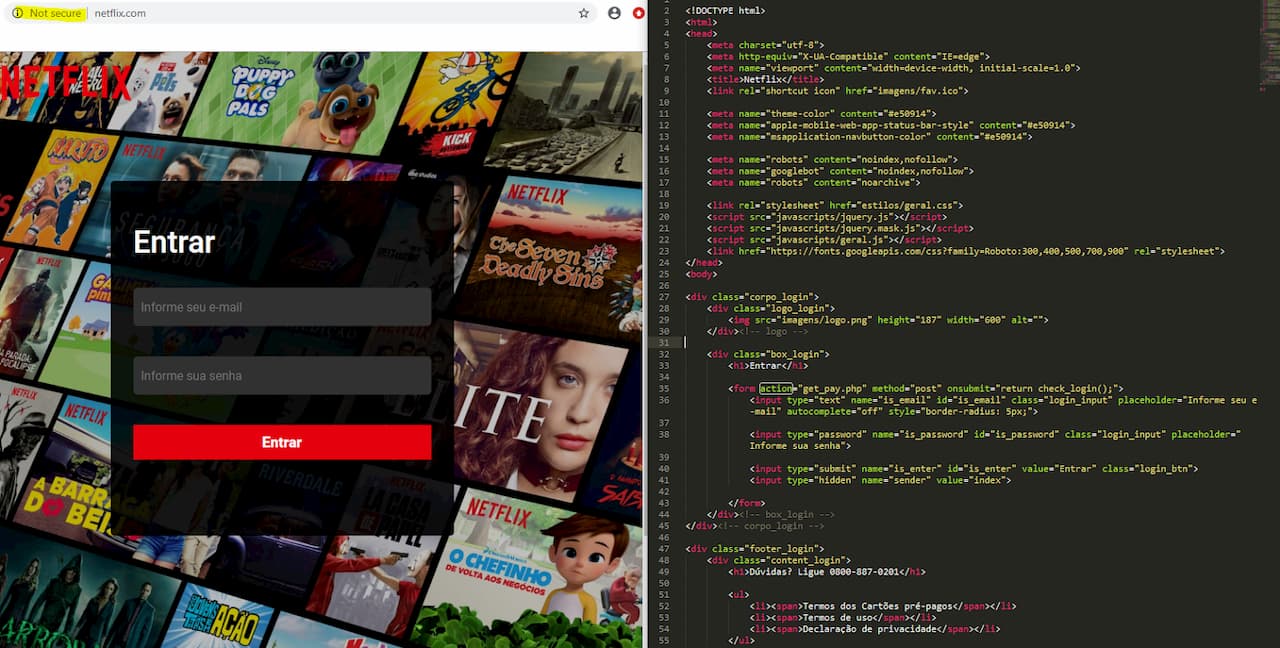

A companhia de cibersegurança deu alguns exemplos da segunda etapa do ataque. Em uma delas, os atacantes forjaram uma página de login da Netflix praticamente idêntica à original. Alguns detalhes, como a ausência do cadeado que indica protocolo HTTPS, poderiam deixar os usuários experientes atentos.

Página falsa da Netflix pode roubar credenciais do usuário

Apesar desse deslize, já mostramos por aqui que muitos hackers conseguem obter certificados SSL para incluir HTTPS em suas páginas falsas sem muita dificuldade.

Os bancos sofrem bastante com páginas falsificadas. O levantamento da Avast indicou que 24% desses ataques mira em clientes do Santander, seguido de Bradesco (19%), Itaú (13%), Banco do Brasil (13%), Caixa (10%) e até Serasa Experian (10%).

Como identificar e se proteger

Como se trata de um ataque silencioso, o primeiro passo é identificar se você foi vítima. Acesse as configurações do seu roteador (confira o passo a passo no manual do produto) e navegue até a seção de DNS – lá, identifique se há algum número estranho ou diferente daquele definido por sua operadora. Em caso de dúvida, vale pesquisar ou entrar em contato com a sua prestadora de serviços para saber qual é o DNS padrão.

Independente de o servidor de DNS ter sido alterado ou não, vá nas configurações de acesso do seu roteador e defina um nome de usuário e senha diferente do padrão. Tente colocar uma senha forte. Essa é uma das maneiras mais eficazes de evitar ataques desse tipo.

É importante também manter o firmware de seu roteador atualizado, para evitar que os atacantes entrem por novas brechas.

Por fim, a maioria dos serviços antivírus disponíveis no mercado possuem soluções para tentar bloquear esse tipo de invasão.