Como um ex-Anonymous e informante do FBI ajudou a coordenar ciberataques no Brasil

Falamos aqui sobre documentos obtidos pelo New York Times dizendo que, em 2012, o hacker Sabu – então do Anonymous – instruiu hackers brasileiros a atacar sites nacionais. Mas isso não era algo trivial: na época, Sabu foi preso e cooperava com investigações do FBI; os dados obtidos nos ataques eram enviados para um servidor monitorado pela agência.

Agora, o Motherboard explica em detalhes como tudo aconteceu – e por quê.

Sabu, cujo nome real é Hector Xavier Monsegur, foi preso em meados de 2011 e cooperou com o FBI, supostamente para reduzir sua pena e não ficar décadas longe dos filhos. Ele logo retomou seus contatos com ativistas e hackers, e trabalhava “o tempo inteiro… sob direção da polícia”.

Documentos sigilosos obtidos pelo Motherboard revelam que Sabu era totalmente monitorado: um software enviava suas atividades online ao FBI, e câmeras de segurança na casa do hacker gravavam cada movimento seu.

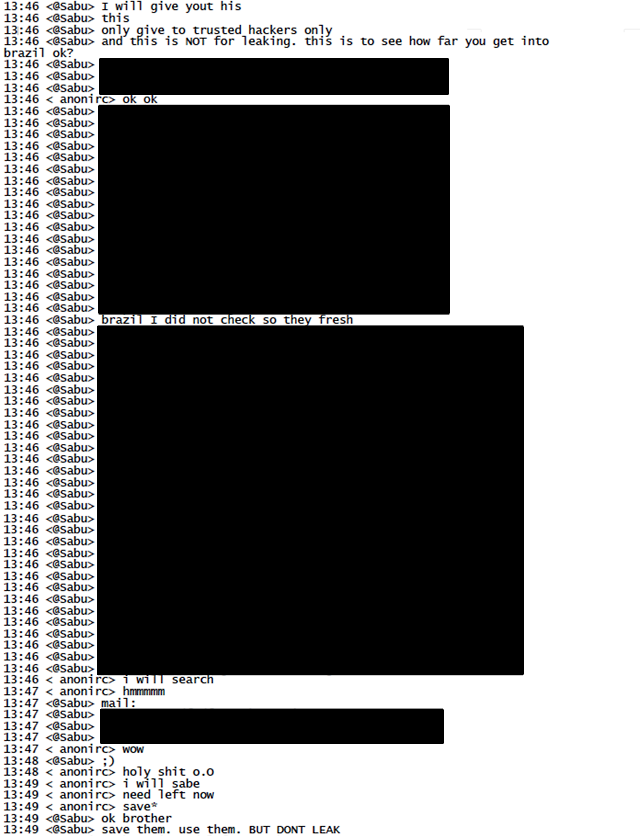

Em janeiro de 2012, enquanto o FBI acompanhava tudo, Sabu pedia a um hacker por alvos em países como Alemanha, Áustria e Brasil. Ele recebeu dezenas de subdomínios .gov.br e logins para acessá-los. No dia seguinte, Sabu distribuiu esses alvos em um canal de IRC do AntiSec Brasil:

Sabu também conseguiu obter credenciais para acessar os servidores da Polícia Militar do Distrito Federal, e os distribuiu para outros quatro hackers, incluindo Jeremy Hammond, então membro do Antisec. “No decorrer de alguns dias, o AntiSec e outras ramificações do Anonymous atacaram com sucesso dezenas de sites brasileiros, enquanto o FBI assistia a tudo de camarote”, diz o Motherboard.

Os ataques se dividiam entre campanhas anticorrupção e represálias ao fechamento do Megaupload – o site da cantora Paula Fernandes sofreu defacing com os dizeres “Se o Megaupload cai, você também cai”.

Os ataques continuavam em janeiro de 2012, graças a uma vulnerabilidade no Plesk, um programa de automação de hospedagem na web, bastante utilizado por diversos sites. Do Motherboard:

“Tínhamos essa vulnerabilidade do Plesk em nossas mãos”, disse Hammond em uma recente entrevista dada em uma prisão de segurança média em Manchester, Kentucky. “Bastava procurar por ‘Brasil Plesk polícia’ e encontrar uma lista com alvos, como os responsáveis pelos assuntos internos da polícia militar brasileira.”

(…) “[Sabu] me fornecia domínios e eu obtinha acesso a subdomínios, emails”, disse Hammond. De acordo com os chats, um dos alvos foi hackeado por Hammond, que então forneceu a Monsegur acesso a 287 domínios e 1.330 diferentes contas de email.

Essa mesma falha no Plesk permitiu acesso não-autorizado ao site da Editora Globo. Ainda em janeiro, Hammond dizia: “Entrei no edglobo.com.br”. Mas só em abril de 2012, depois que Hammond foi preso (e Monsegur, revelado como informante) que sites da Globo – como Telecine, Som Livre e Editora Globo – foram derrubados por DDOS na #OpGlobo, para “protestar contra a censura”.

Sabu também distribuiu “uma longa lista de domínios comerciais e acesso a um domínio gov.br” para um hacker que, posteriormente, “abriu backdoors em centenas de sites brasileiros”. Dois anos depois, um fórum brasileiro permanece vandalizado:

As discussões em salas de bate-papo eram todas gravadas pelo FBI. Esses registros ajudaram a encontrar e processar oito hackers e a prevenir mais de 300 ciberataques planejados. Hammond cumpre pena de 10 anos; e Sabu, por ter ajudado o FBI, está em liberdade condicional.

Mas por que Sabu – e o FBI – queriam ajudar hackers a vandalizar sites no Brasil? Bem, é melhor ler o ótimo texto do Motherboard (em português!) para descobrir: [Motherboard BR]