Uma tática de ataque hacker bem trabalhada vem atormentando a vida de usuários da internet banda larga de GVT e Oi. Por meio de uma brecha no DNS padrão oferecido pelos roteadores domésticos, os hackers conseguiam redirecionar usuários para sites ou obrigá-los a baixar executáveis maliciosos.

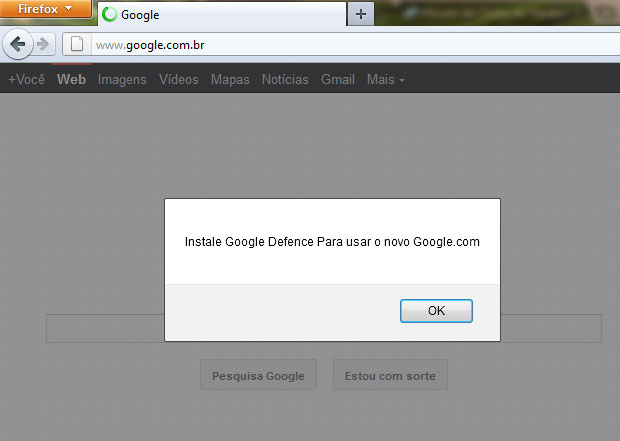

O envenenamento de cache foi descoberto pelo site Linha Defensiva, que recebeu reclamações pelo Twitter e por Altieres Rohr, especialista em segurança virtual do G1. Uma busca rápida pelos fóruns do Google revelam que incontáveis páginas ofereceram a instalação de um executável para continuar funcionando. Facebook, Google, YouTube, Gmail e outros sites foram usados no ataque. Quando o usuário acessava a página, o pedido para instalar o Google_setup.exe (no caso do Google) surgia na tela.

Controlando o DNS dos usuários, os hackers tinham acesso livre para enviar o usuário para páginas maliciosas. Se o DNS funciona como correio entre sua conexão e os sites, nada mais fácil. Ao atacar o DNS padrão oferecido pelos provedores, os hackers tiveram acesso a muitos computadores — no geral, são poucos aqueles que configuram sua própria conexão DNS.

A história fica ainda mais estranha com a possibilidade levantada por Rohr de que funcionários de dentro das operadoras participaram do caso. Ele lembra que na última semana um técnico de provedor foi preso após receber R$10 mil para alterar configurações de DNS. Se você é usuário de uma das duas operadoras — que até então não se manifestaram sobre o caso — hora de usar o OpenDNS para tirar essa preocupação das costas. E, apesar do silêncio de ambas, fica a dúvida: quantas pessoas foram afetadas pelo caso? Apesar de ter afetado apenas alguns estados, juntas, as duas operadoras têm mais de 8 milhões de usuários no Brasil. [Linha Defensiva, Securelist e G1 via Tecnoblog]