Há várias armas cibernéticas por aí, como o Stuxnet, o Flame e mais um bando. Agora, a Kaspersky anunciou a descoberta de uma operação de ciberespionagem chamda de “Red October”, que é tão ameaçadora quanto as já citadas. Mas ela não parece ser patrocinada por um país. É um trabalho freelance, e bem profissional.

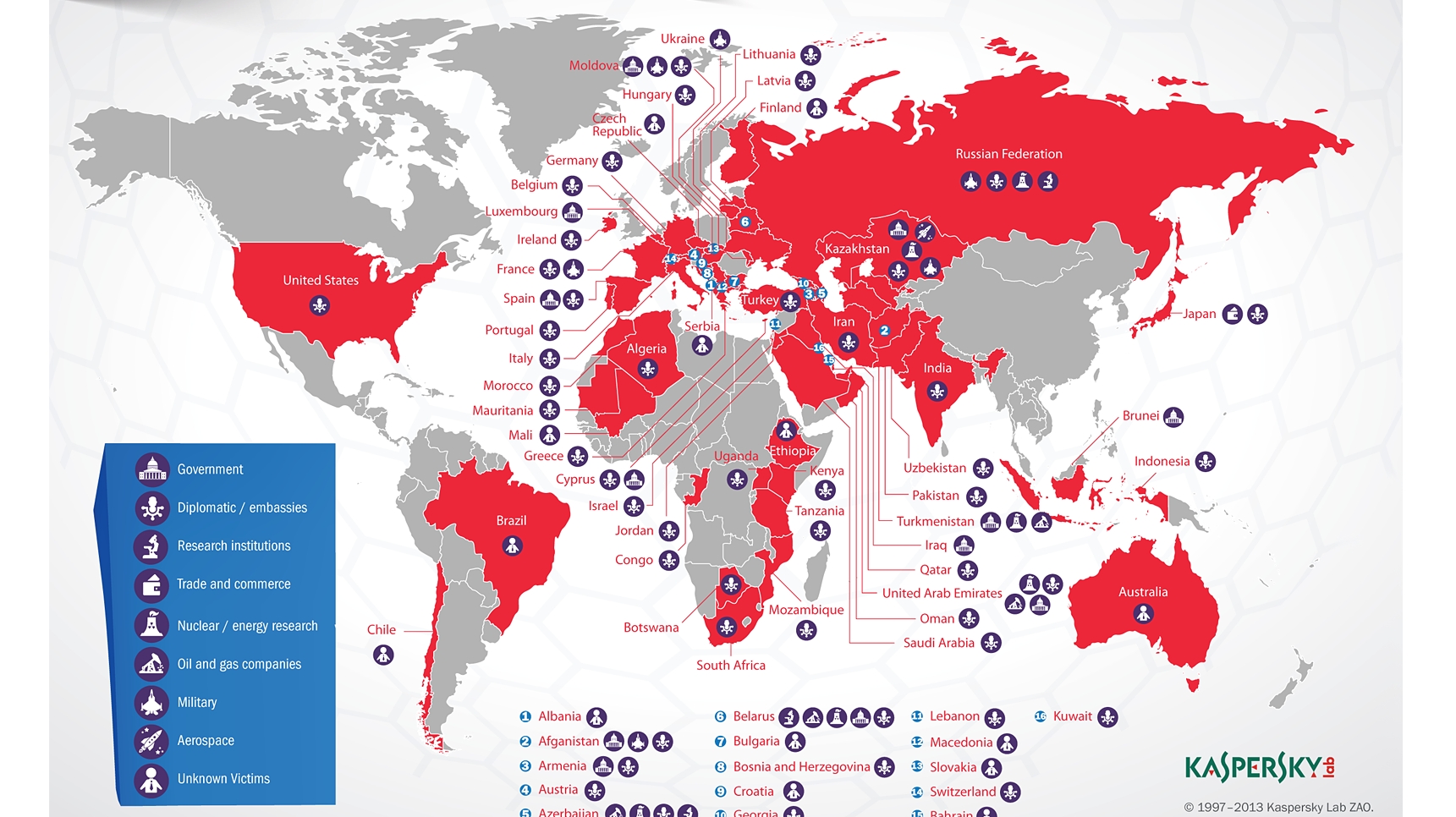

Apesar de só ter sido descoberta recentemente, a Red October está trabalhando por baixo dos panos há um bom tempo. De acordo com os nomes de domínio e vários detalhes escavados do código executável, ela está por aí desde 2007, se não antes. E o que ela faz? Coleta grandes quantidades de informações qualificadas, retiradas de alvos importantes por todo o mundo — incluindo os EUA, mas a maioria deles no Leste Europeu e na Ásia Central.

A Red October infecta seus alvos por meio de vulnerabilidades no Word e no Excel. Uma vez invadidos, os dispositivos se conectam a servidores de comando e recebem pacotes customizados de malware, assinados com códigos de vinte dígitos específicos para cada vítima. A partir daí, coletam dados de instituições governamentais, embaixadas, empresas de pesquisa, instalações militares e fornecedoras de energia, incluindo nuclear. Em meia década, a Red October foi capaz de se aprofundar em locais estratégicos usando seu estoque sempre crescente de credenciais e logins furtados para inteligentemente driblar a segurança.

Parte do motivo de ser tão perigosa está no fato de que ela não apenas infecta, rouba e faz keylogging em computadores. O malware também tem a capacidade de entrar em celulares (iOS, Windows Mobile e Nokia) quando eles se conectam às máquinas infectadas e copiar contatos, ligações, mensagens e histórico de navegação. Ele também pode varrer equipamentos de rede e discos removíveis, copiar bancos de dados de e-mail do Outlook e outros servidores POP/IMAP e mesmo pegar arquivos deletados de pendrives usando seu próprio mecanismo de recuperação. A Red October não está aqui para brincadeira.

Se está claro como funciona, ainda não se sabe quem está por trás de tudo isso. De acordo com a Kaspersky, os golpes tiveram origem provavelmente na China, e gírias e termos russos em algumas partes do código indicam que os operadores falam russo. Ou eles querem que pensemos isso e a rede é muito mais longa e profunda. A maioria dos servidores de controle e comando e domínios podem ser localizados na Rússia e na Alemanha, mas uma cadeia de proxies pode muito bem estar mascarando o QG real da operação. E, mesmo tendo tamanho e complexidade dignos de operações bancadas por governos, não há dados que os liguem a eles de alguma forma. A Red October é uma colecionadora solitária, sentada sozinha numa cibersala, rodeada de pilhas de informações confidenciais.

Da mesma forma, a intenção da rede de espionagem ainda é desconhecida. Não há evidências que sugiram a participação de estados ou governos, mas é muita informação agrupada para ser só isso. As infecções são mais proeminentes na Rússia (35), mas Afeganistão (10), Irã (7), EUA (6) e até mesmo a Suíça (5) também estão no mapa. Mas não há como dizer o que foi feito com as informações. Elas podem ter sido vendidas de alguma forma dissimulada ou estão apenas guardadas, esperando o momento certo para… alguma coisa.

Não é difícil imaginar um homem sentado atrás de uma mesa enorme, sua face oculta nas sombras, batucando com os dedos na mesa e rindo sozinho de maneira sinistra, observando seu próprio estoque de informações secretas crescer diante de seus olhos enquanto ele pensa no que fazer com tudo aquilo. E talvez isto não esteja tão distante da verdade. Não parece ser coisa de governos, e sim de um agente solo, tão competente quanto os grandalhões. [Kaspersky]