No final de dezembro eu fui ao Chaos Communication Congress, em Berlim, uma conferência hacker onde os palestrantes revelam as últimas maldades high-tech. Direto do CCC, veja aqui dez novos métodos que eles têm de subverter o seu computador, telefone, cartão de crédito e vida em 2011.

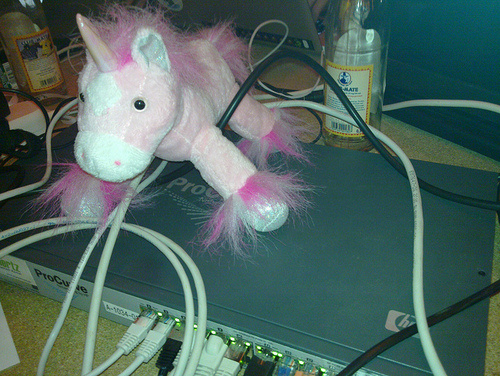

Foto por v2px

Eu dividi os hacks abaixo em duas seções. A primeira foca em maneiras de quebrar coisas, e a segunda foca em modos de consertar coisas usando tecnologia. É claro que há bastante interseção entre as duas. Afinal de contas, isso é hacking: quebrar coisas nos torna mais fortes. E lembre-se, o slogan do CCC é “nós viemos em paz”.

Ah, e lembrando também que estão são apenas algumas das palestras bacanas do CCC. Eu recomendo que você entre no site do evento e veja outras – todas estão em vídeo, e muitas vezes também com slides e anotações do palestrante.

Apenas um aviso: só não espere palestrinhas bonitinhas e motivacionais com oradores fluentes e habilidosos. A maioria desses caras é hacker, e não um relações públicas. Eles falam como pessoas normais – e muitas vezes podem se empolgar com partes técnicas enquanto mostram linhas de código no telão.

Quebrando coisas

Você está lendo o meu PDF? Então eu controlo o seu computador.

Julia Wolf divertiu e impressionou o público com o seu ataque frontal ao formato PDF – sim, o mesmo que você usa todos os dias para ler documentos. Ela mostrou que o formato PDF é tão pouco seguro que um hacker seria capaz de incorporar a ele um programa que o usuário nunca seria capaz de ver, e que espalharia seus tentáculos invisíveis pela máquina infectada, revelando todos os segredos a quem quisesse. Apesar da popularidade, o formato PDF já tem mais de uma década de idade e a sua documentação tem mais de 1000 páginas. Ao fim da palestra de Wolf, todos nós estávamos querendo que o PDF fosse aposentado em nome da segurança e privacidade.

[youtube 54XYqsf4JEY]

O apocalipse da baseband

A baseband (às vezes chamada de “banda base” em português) é a parte do seu celular que envia e recebe sinais de transmissão. E parece que se o seu telefone está na rede GSM, é fácil pra caramba manipular a baseband com todos os tipos de truques sujos, desde configurar estações-base falsas que espionarão as suas conversas e MSMs até enviar secretamente programas ao seu telefone. Programas estes que podem fazer de tudo, como roubar seus dados ou transformar o seu telefone em uma escuta. Quando você faz uma ligação via GSM, quem está do outro lado? não é impossível que seja qualquer um exceto a pessoa com quem você queria falar.

[youtube TzR7R6fBr00]

Seu cartão do banco agora é meu

O pesquisador de segurança Steven Murdoch, da Universidade de Cambridge, revelou sem piedade como é fácil quebrar a segurança dos cartões de crédito inteligentes e dos caixas eletrônicos do Reino Unido. Apesar dos bancos britânicos declararem que a segurança estes cartões é inquebrável, na verdade ela já foi quebrada muitas vezes, e muitos clientes já perderam dinheiro. Murdoch é um ótimo orador, e vale a pena assistir ao vídeo para ouvir as explicações dele sobre os três métodos que os hackers podem usar para roubar o seu dinheiro usando o sistema de chip e senha dos smartcards. A análise de Murdoch foi tão devastadora que os bancos britânicos tentaram derrubar os seus trabalhos sobre o assunto censurar a sua pesquisa. Felizmente, não conseguiram silenciar o homem.

[youtube gv3dxjvqk7Y]

Estou ouvindo as suas ligações com o meu computador

Caso o apocalipse da baseband não tenha te assustado o bastante, um outro pesquisador mostrou mais maneiras de comprometer telefones GSM. Os pesquisadores já mostraram que a encriptação usada para proteger suas conversas privadas nestes smartphones pode ser facilmente derrotada com hardware fácil de encontrar. Mas as empresas de telefonia alegaram que isso não importava, graças ao fato da comunicação via GSM ficar alternando e trocando entre múltiplos canais. Um hacker pode até conseguir capturar um pequeno trecho de uma chamada, mas quando ela mudar para outro canal, a brincadeira acaba. No entanto, essa palestra mostra pesquisas que revelam como é fácil seguir os dados de um canal para o outro, mesmo apesar destes aspecto “seguro” do GSM. E aí, já está com medo do seu telefone?

Sua infraestrutura vai te matar

Eleanor Saitta trabalha com “modelagem de ameaças”, prevendo novos modos que os sistemas têm de falhar – de redes corporativas à infraestrutura de um país inteiro. Aqui ela demonstra diversas diversas formas que inimigos maliciosos ou pura negligência podem destruir infraestruturas essenciais, incluindo a rede de distribuição elétrica. O que fazer a respeito?

[youtube vn8TQuYkY_g]

Consertando coisas

Jailbreak do PS3!

O seu PlayStation 3 é ótimo para jogar, mas e se você quiser usá-lo como um computador? Por que não poderia ser possível instalar um outro sistema operacional nele, e jogar jogos em homebrew que não tiveram que passar pela aprovação da Sony? Uma equipe internacional de pesquisadores, conhecida como fail0verflow, revelou com que facilidade é possível recuperar os códigos necessários para desbloquear o PS3 e deixá-lo sob o seu controle. As longas sequências de números usadas para desbloquear o aparelho e torná-lo programável estão escondidas nos próprios consoles, se você souber onde procurar. Depois que a palestra veio à público, a Sony processou membros do fail0verflow, junto com dezenas de outras pessoas, supostamente por distribuir ferramentas que poderiam permitir a pirataria de jogos.

[vimeo 18278625]

O maior ataque DOS de todos os tempos, e como pará-lo para sempre

Dan Bernstein, cientista da computação e expert em criptografia da Universidade da Chicago, é uma lenda entre os hackers. Ele já escreveu alguns dos códigos mais seguros conhecidos pela humanidade (tente zoar o qmail – não dá) e advoga ferrenhamente – e criativamente – pela erradicação dos sistemas quebrados de segurança online. Ele fez uma apresentação digna de gênio louco onde revelou que o frequentemente elogiado sistema de segurança de redes DNSSEC é tão mal projetado que uma ferramenta perfeita para um ataque de Denial-Of-Service. E depois ele propôs um sistema futurista e animal de envio de dados pela internet, que tornaria praticamente impossível o lançamento de ataque DOS – e impediria que bandidos interceptassem os seus dados bancários para enviar sabe-se lá para mafiosos. A parte mais legal do sistema novo do DJB, baseado em ferramentas de encriptação que ele chama de DNSCurve e CurveCP, é que ele poderia ser implementado hoje, agora, por cima da internet que conhecemos. E é absurdamente rápido. Presenciar a palestra do DJB me encheu de esperança para o futuro da Web, e o seu ataque devastador ao DNSSEC foi o melhor exemplo de trollagem inteligente que você ouvirá este ano.

Nota: para assistir, é só passar os primeiros minutos do vídeo abaixo, nos quais os organizadores estão preparando as coisas e as pessoas estão tomando os seus lugares.

[vimeo 18279777]

Hackeando o oceano

Há vários projetos de mapeamento aberto rolando pelo mundo, incluindo o Open Street Map, no qual hackers e pessoas comuns adicionaram dados para facilitar a navegação de qualquer terreno no mundo. Mas e quanto à navegação pelos oceanos? Mapas marítimos costumam ser bem caros, isso quando estão disponíveis. Um grupo chamado Open Sea Chart está querendo mudar isso. Eles já começaram os trabalhos em um dos projetos com maior potencial de melhorar o mundo que se pode imaginar: criar um mapa livre, aberto e gratuito, que pode ser usado para navegar pelos oceanos do mundo. Nesta intrigante apresentação, um dos desenvolvedores do Open Sea Maps fala sobre a dificuldade de apresentar dados cuja precisão pode significar a diferença entre a vida e a morte das pessoas em embarcações. Além disso, você vai ouvir muito sobre a dificuldade de mapear a superfície de um planeta que é todo desnivelado e cheio de calombos.

[youtube dJYFN-s0lfM]

OpenLeaks

Daniel Domscheit-Berg, ex-integrante da equipe do WikiLeaks que está escrevendo um livro contando tudo sobre a sua experiência lá, apresentou um novo projeto que visa consertar alguns dos problemas. O OpenLeaks será um projeto “distribuído” que não sofrerá dos mesmos problemas de gerenciamento vertical com os quais sofre o WikiLeaks. Ele promete que o projeto será inteiramente voltado à obtenção de informações vazadas e não atribuirá a elas algum significado político.

[youtube RsIhiUHoNLA]

Três empregos que os jornalistas terão em 50 anos

Eu dei uma apresentação sobre o futuro da nova mídia – sim, sou eu ali em baixo. Apesar da mídia adorar chorar a própria morte, eu argumento que no futuro o jornalismo será tão poderoso e subversivo quanto sempre foi. Descubra como “jornalistas hackers” do futuro usarão a tecnologia para reportar fatos, data miners oferecerão comentários conscienciosos e engenheiros de multidões ajudarão as pessoas a tomar decisões informadas sobre eventos em suas comunidades. A chama nova mídia é parte de uma longa tradição jornalística que não corre nenhum risco de desaparecer.