Um hacker identificado como pod2g alega ter descoberto uma falha no SMS do iOS existente desde o lançamento do primeiro iPhone, em 2007, e que permanece sem correção até o último beta do iOS 6. Se explorada, é possível enganar alguém e se passar por outra pessoa para receber informações sensíveis via mensagens de texto. A boa e velha engenharia social.

A falha não chega a ser gravíssima porque não permite a execução remota de código e, convenhamos, SMS não é o meio mais seguro, recomendável ou mesmo comum de se transmitir informações sensíveis. O problema, porém, existe.

Cada SMS possui informações extras numa espécie de cabeçalho, o UDH (User Data Header). Se o usuário mal intencionado enviar uma mensagem em formato PDU (Protocol Description Unit) cru com o UDH alterado, é possível mudar o número de resposta, fazendo com que as mensagens de volta cheguem a um telefone diferente daquele com quem a vítima imagina estar se comunicando. É como se o número que ela vê na tela de resposta do SMS fosse uma mera máscara, já que o real, alterado pela pessoa mal intencionada, é outro, oculto no UDH.

O problema, como o pesquisador de segurança Jon Oberheide conta ao Ars Technica, não é exclusivo do iOS. Mas como o sistema móvel da Apple não mostra o número e as operadoras não costumam fazer uma verificação da autenticidade do de resposta presente no UDH, o risco passa a existir.

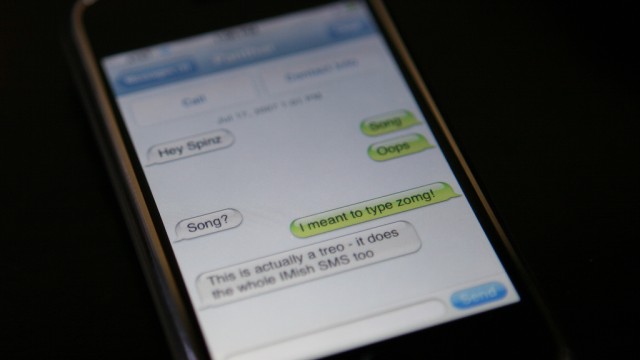

Em seu blog (tem uma foto super atual dos códigos da Matrix ali), pod2g lista alguns exemplos onde a falha poderia ser explorada, como no caso de uma mensagem se passando pelo seu banco pedir informações sensíveis ou levá-lo a um site, ou manipulações de todas as espécies, inclusive para gerar provas falsas. A Apple não se manifestou sobre o problema e, até agora, não se tem notícia de relatos onde essa falha foi explorada. Na dúvida, desconfie de todos sempre — principalmente de alguém perguntando a senha da sua conta via SMS. [pod2g’s iOS blog via Ars Technica. Foto: Eric Rice/Flickr]