Falha grave em servidores e roteadores existe desde 2008 e está sendo consertada agora

Pesquisadores do Google e da Red Hat corrigiram este mês uma vulnerabilidade que existia desde 2008, e que afeta roteadores e servidores de internet. Ela permite executar malware, rodar código remotamente e até roubar o controle de um computador.

A falha está na forma em que o sistema lida com o DNS, sistema que converte nomes de domínio (como gizmodo.com.br) em um endereço IP.

Funciona assim: o usuário clica em um link para um domínio malicioso (recebido por e-mail, por exemplo) e o navegador tenta acessá-lo. Ao fazer isso, o servidor envia uma enxurrada de dados para seu computador, ativando a falha. Feito isso, hackers podem executar código malicioso à distância.

Isso acontece porque uma função do Linux relacionada a DNS pode ser inundada com código – é o famoso “estouro de buffer”, que faz coisas inesperadas acontecerem. Neste caso, o estouro faz um código malicioso ser executado pelo sistema.

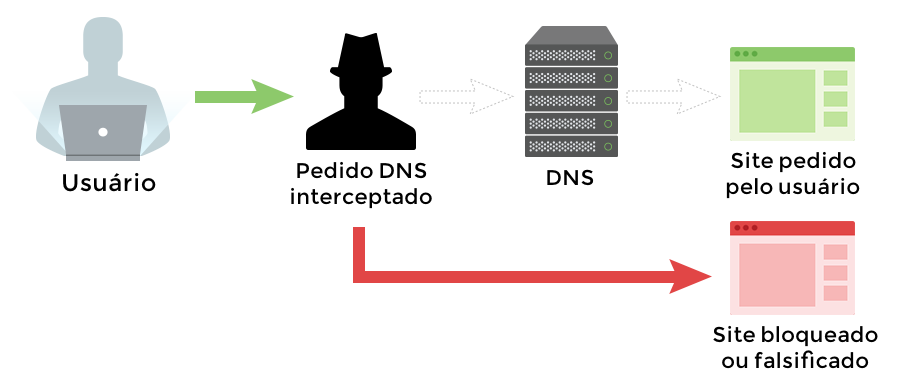

Há outras formas de ativar este bug: o domínio malicioso pode ser injetado em arquivos de log do servidor; ou um hacker atuando entre o usuário e o servidor (man-in-the-middle) pode adulterar os dados de DNS, inserindo o código malicioso.

O pesquisador Dan Kaminsky conseguiu, em uma hora, criar um código para explorar a falha e travar aplicativos do Linux usados em servidores, como apache, mysql e openssh.

A vulnerabilidade (CVE-2015-7547) está presente na biblioteca GNU C, também conhecida como glibc, usada em inúmeras variantes do Linux como Ubuntu, Debian e Red Hat Enterprise. Elas já emitiram patches para resolver o problema.

Os mantenedores da biblioteca GNU C sabiam da falha desde julho de 2015, mas ela só foi consertada recentemente. Vale notar que o Android não é afetado porque usa um substituto da glibc. Alguns serviços de DNS – como o OpenDNS – também não usam essa biblioteca e não foram afetados.

Para quem cuida de servidores, é preciso baixar e instalar uma atualização. Resta ver se os administradores serão rápidos: em 2014, meses após a assustadora brecha Heartbleed ser descoberta, menos da metade dos servidores vulneráveis haviam sido atualizados.

E, como explica o Ars Technica, roteadores e programas precisarão ser atualizados pela fabricante, o que deve demorar: “aplicativos compilados com uma versão vulnerável da glibc terão que ser recompilados com uma versão atualizada da biblioteca, um processo que vai levar tempo”.

[Ars Technica – The Register – Engadget]