Como os golpes de phishing estão evoluindo – e como não cair neles

O phishing é um dos métodos mais confiáveis que um possível invasor pode usar para acessar suas contas digitais ou até mesmo sua conta bancária – e esses tipos de ataques estão se tornando mais comuns e mais sofisticados ao longo do tempo. Mesmo se você acha que conhece um e-mail de phishing quando vê um, novas estratégias continuam surgindo.

Isso não é surpreendente, considerando que as recompensas podem ser bem grandes para um ataque de phishing bem sucedido. Para garantir que você permaneça atualizado, coletamos alguns dos melhores conselhos, relatórios mais recentes e os tipos mais comuns de ataques de phishing em 2019.

Sinais de phishing

Cerca de dois terços da população sabe o que é phishing agora, de acordo com o Relatório do Estado do Phish de 2019 dos especialistas em segurança da Proofpoint, com base em milhares de respostas de uma pesquisa. Para o um terço restante, os golpes de phishing são tentativas mal intencionadas de obter informações confidenciais, como nomes de usuários, senhas ou dados financeiros, enganando o usuário com o que parece ser uma comunicação legítima. Frequentemente, os golpes de phishing começam com e-mails, mas também assumem outras formas. Mesmo com a crescente conscientização, os phishers estão testando novos truques para passar por nossas defesas, o que significa que a vigilância constante é fundamental.

Exemplo disso é o recente ataque de phishing detectado por um pesquisador de segurança da Akamai: tentaram usar o Google Translate para mascarar endereços suspeitos, colocando o aparentemente legítimo “www.translate.google.com” no começo do endereço para tentar fazer os usuários logarem suas contas.

Captura de Tela: Gizmodo

Captura de Tela: Gizmodo

Logo depois, surgiu um golpe de phishing da Apple que foi cuidadosamente construído para parecer real –pedindo para vítimas inocentes ligarem para um número que mostrava o número de suporte, site e endereço real do escritório da Apple através do sistema de identificação de chamadas.

A lista continua: golpes de phishing pedindo detalhes de pagamento da Netflix, por exemplo, ou incorporado em tuítes promovidos que redirecionam os usuários para páginas de login do PayPal com aparência genuína. Embora a desonesta página de destino tenha sido muito bem projetada nesse último caso, a falta de um bloqueio de HTTPS e erros de ortografia na URL foram os principais indícios de que eram, na verdade, tentativas de phishing.

Fazer com que você tente acessar uma conta importante é um dos principais objetivos de uma tentativa de phishing. É muito importante que você verifique duas, três vezes cada página de destino que você for visitar –procure gráficos ou ortografias que estejam fora do lugar ou, melhor ainda, abra uma nova guia e vá direto para o site.

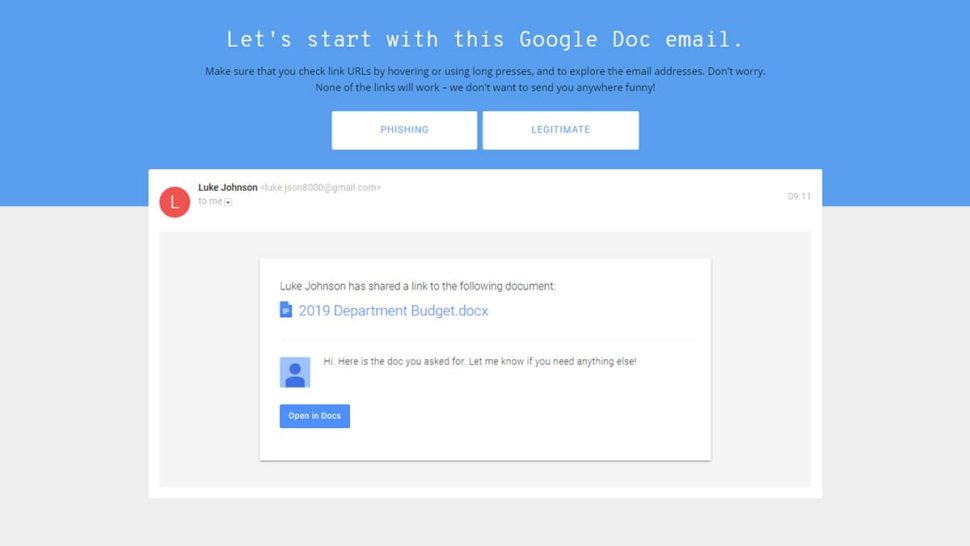

“Em 2018, o uso do Dropbox era a principal isca para o ataque de phishing”, disse Chris Dawson, líder de inteligência de ameaças da Proofpoint, ao Gizmodo. “No entanto, as taxas de clique para as iscas que usam o DocuSign tiveram a maior margem de sucesso, com mais de cinco vezes a taxa média de cliques para as 20 melhores iscas”.

Imagem: Proofpoint

Imagem: Proofpoint

“As iscas de Dropbox e DocuSign tentam fazer os indivíduos abrirem o que eles acreditam ser um link para arquivo legítimo, mas em vez disso leva a um site comprometido, uma página de login dedicado ao phishing ou conteúdo malicioso”.

JohnLaCour, CTO da empresa de segurança PhishLabs, disse que os números de phishing cresceram em quase todos os aspectos em 2018, com serviços financeiros, telecomunicações e serviços de transporte vendo os maiores aumentos. As únicas indústrias em que os volumes de phishing permaneceram estáveis foram os serviços de pagamento e sites de encontro.

O que o PhishLabs também tem observado é um aumento no spear phishing –o phishing mais direcionado, voltado para indivíduos ou organizações específicas, em vez de uma variedade mais ampla de usuários. Se os phishers puderem criar acesso a uma caixa de entrada de e-mail dentro de uma empresa, poderão produzir e-mails que não apenas parecem de origem genuína, mas que, de todas as formas, são de uma fonte genuína.

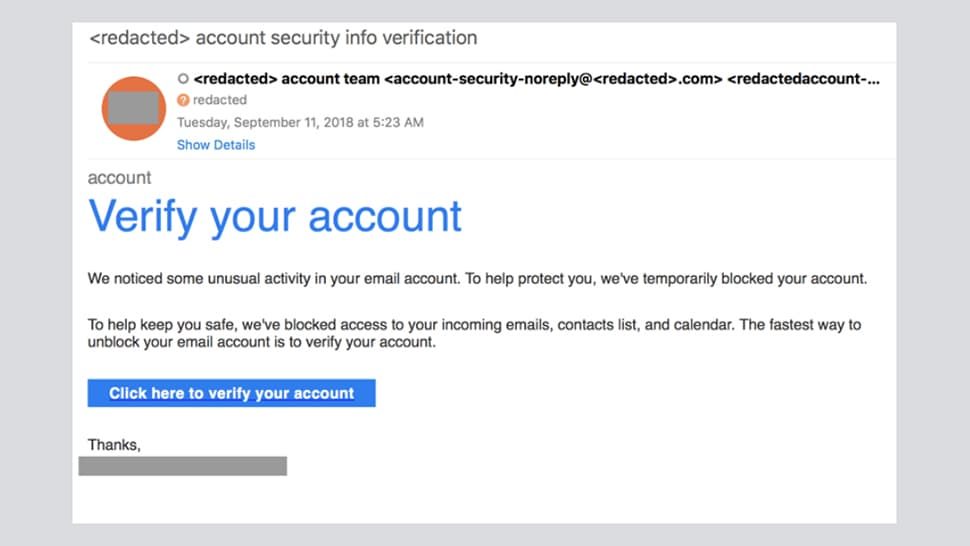

“Uma das tendências mais recentes que estamos vendo é um aumento no phishing de credenciais empresariais”, disse LaCour. “Os usuários são enviados para sites de phishing que imitam seu webmail ou SSO corporativo. As contas comprometidas então são usadas para ataques de phishing e engenharia social dentro da empresa”.

Imagem: Proofpoint

Imagem: Proofpoint

“Então você recebe um e-mail de spear phishing altamente eficaz vindo diretamente da caixa de correio de um executivo sênior. Como você pode imaginar, isso é um pouco mais eficaz do que o ataque padrão de phishing”.

Quando os e-mails de phishing vêm diretamente de alguém que você aparentemente pode confiar, eles se tornam muito mais difíceis de detectar –especialmente se essa pessoa não está sentada na mesa ao seu lado ou a um telefonema de distância. Para estar melhor preparado para detectar phishing quando isso acontece, é importante saber exatamente o que você está procurando.

Tipos e estratégias de phishing

Já mencionamos o spear phishing, em que indivíduos ou empresas específicas são visados. Usando uma mistura de técnicas de engenharia social, os supostos criminosos podem fazer seus pedidos parecerem muito mais convincentes –não são mais somente príncipes nigerianos pedindo dinheiro para você, é também o seu chefe sentado em sua sala dois andares acima.

Um tipo de spear phishing é denominado Business Email Compromise ou BEC. Os hackers obtêm acesso a um e-mail ou uma cópia quase idêntica do e-mail de um CEO ou CFO, e o usarão para solicitar dinheiro ou detalhes de login de um funcionário abaixo dele na hierarquia da empresa. O e-mail pode ser criado para parecer que veio de um dispositivo móvel e pode incluir uma solicitação para não ser perturbado –dissuadindo o destinatário de verificar a legitimidade do e-mail.

Captura de tela: Gizmodo

Captura de tela: Gizmodo

Outro ataque para ficar de olho é o clone phishing, no qual um e-mail legítimo que você já teve é clonado e configurado para incluir um link ou anexo malicioso. Também existe o whaling, especificamente voltado para os cargos mais altos de uma empresa, para recompensas maiores –reclamações de clientes ou ações legais são temas comuns nesse caso.

De acordo com a empresa de segurança Cofense, com base em uma análise de dezenas de milhares de campanhas de phishing, seis das 10 iscas de phishing mais comuns usam “fatura” em algum lugar no assunto do email – se você quiser alguns sinais claros, esse é um deles. (A propósito, os outros quatro assuntos da lista referem-se a pagamentos ou declarações de alguma forma também).

Imagem: Cofense

Imagem: Cofense

Chris Dawson da Proofpoint, disse que três iscas de phishing clássicas continuam populares entre os malfeitores: E-mails relacionados a pacotes enviados, e-mails relacionados a faturas (como já mencionado) e e-mails referentes ou incluindo documentos digitalizados.

“Há duas categorias principais de ataques de phishing baseados em e-mail: aqueles que usam links maliciosos ou anexos para direcionar vítimas a páginas de phishing ou coletar credenciais eletronicamente e aquelas que dependem de fraude de e-mail, sem código malicioso ou links dedicados”, disse Dawson.

Captura de tela: Gizmodo

Captura de tela: Gizmodo

“Além disso, apesar de não ser especificamente phishing, os ataques por e-mail com anexos maliciosos ou links para malware podem ser usados para vários propósitos nefastos e são extremamente comuns”.

A pior parte é que você nem sabe o que aconteceu. Se você tentar entrar em um site falso, os hackers geralmente salvam suas credenciais e direcionam você para a versão original – do ponto de vista do usuário final, parece apenas que você colocou os dados de login errados na primeira vez.

Não seja pego

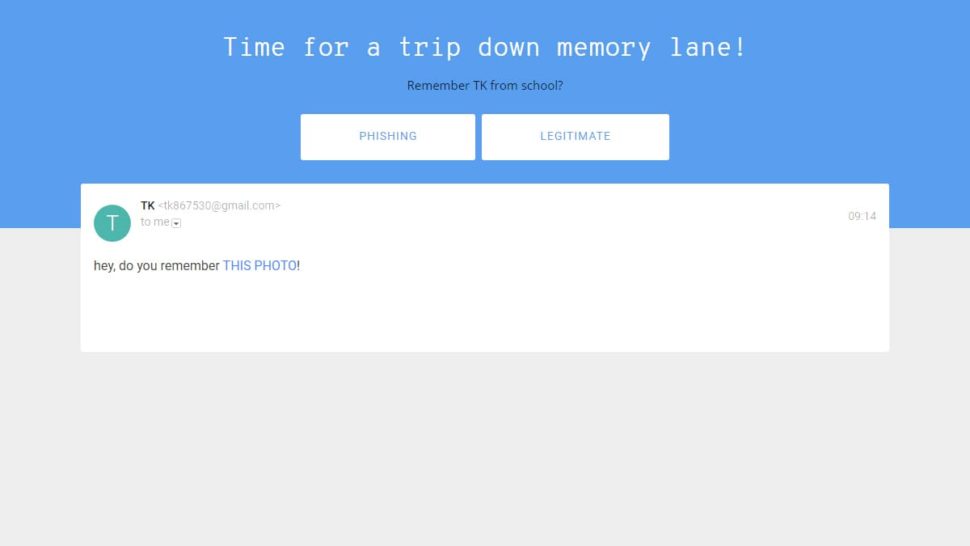

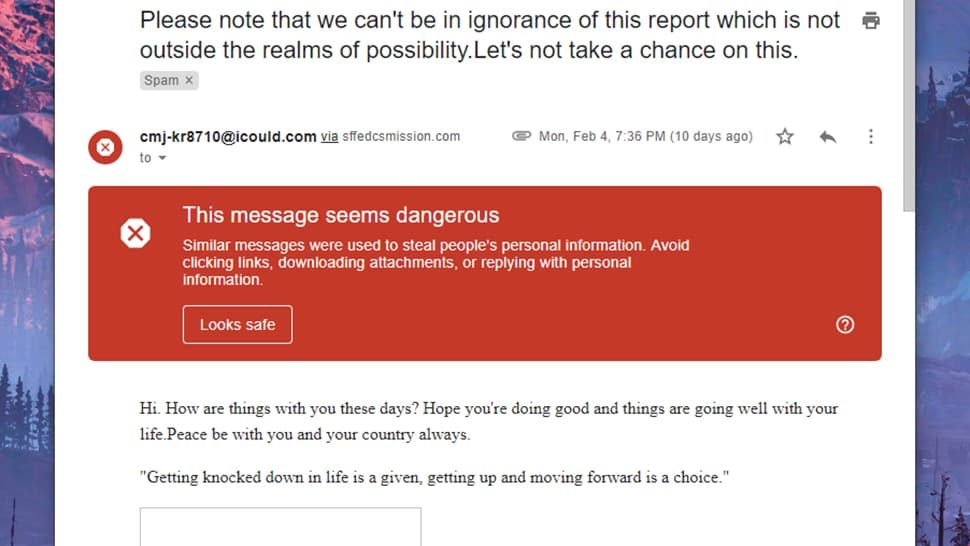

Você acha que pode identificar um e-mail de phishing? O Google publicou recentemente um teste online (também disponível em português) para testar sua segurança, mostrando a você os truques comuns usados pelos phishers –domínios suspeitos, endereços de e-mail incorretos, alertas falsos de segurança e assim por diante. Vale a pena acessar o teste para conferir algumas dicas sobre as mais recentes táticas de phishing.

Como o questionário do Google aponta, sempre verifique os links (passando o mouse sobre eles), assim como o endereço de e-mail do remetente. Em caso de dúvida, entre em contato com o remetente através de um método diferente –uma ligação ou um aplicativo de mensagens, talvez.

Estamos constantemente tentando lembrar você de manter todo o seu software atualizado, por isso vamos dizer de novo: mantenha todos os seus softwares atualizados. Isso faz com que o seu navegador, o cliente de e-mail e as ferramentas de segurança fiquem mais propensos a detectar quando você está sendo enganado, e isso significa que os danos causados por qualquer ataque bem-sucedido serão minimizados o máximo possível.

Se um e-mail encorajar você a clicar em um link, sempre vá direto para o site em seu navegador para efetuar o login, em vez de seguir o link. A exceção seria quando você estiver redefinindo sua senha ou verificando um endereço de e-mail, mas apenas siga esses links se realmente tiver redefinido uma senha ou se registrado em um novo site.

Outro mantra de segurança que continuamos reforçando é habilitar a autenticação de dois fatores sempre que possível. Todos os grandes aplicativos e contas agora oferecem isso e é fácil de configurar. Não é garantia de proteção contra o phishing, mas “eleva o padrão” para os hackers que tentam acessar suas coisas, nas palavras de John LaCour.

Captura de tela: Gizmodo

Captura de tela: Gizmodo

Nós também recomendamos obter um gerenciador de senhas configurado para garantir que todas as suas senhas sejam bem protegidas e adequadamente fortes. Se isso realmente não agradar a você, tudo bem manter suas senhas em um bloco de notas físico, desde que ele esteja em um lugar muito seguro. “É muito melhor ter um monte de senhas únicas escritas em algum lugar na sua casa do que ter uma única senha complexa que você tenha memorizado e usado em 10 contas diferentes”, disse LaCour.

Um bônus para o uso de gerenciadores de senha é que eles preenchem automaticamente credenciais para serviços reconhecidos. Então, se você visitar um site aparentemente familiar e suas credenciais não aparecerem, isso será mais uma dica de que talvez você não esteja onde pensou que estava.

Não há uma abordagem passo a passo infalível para imunizar-se completamente contra ataques de phishing, especialmente à medida que os métodos de ataque evoluem e mudam, mas com um pouco de bom senso, você pode reduzir o risco significativamente.

Chris Dawson, da Proofpoint, fornece uma lista abrangente do que observar: linguagem ameaçadora, erros de ortografia, imprecisões no texto, pressão para agir rapidamente, tentativas de causar pânico e solicitações de transferência de dinheiro (mesmo que você esteja esperando por elas).

Captura de tela: Gizmodo

Captura de tela: Gizmodo

Esse último ponto é especialmente importante quando se lida com grandes somas de dinheiro. Mesmo que uma mensagem venha do endereço de e-mail verdadeiro de seu agente imobiliário, por exemplo, há uma chance de que hackers tiveram acesso às caixas de entrada da empresa e estão as operando remotamente. Um telefonema rápido seria suficiente para confirmar a conta certa para uma transferência de dinheiro substancial.

“Quase todos os aspectos de um e-mail, até mesmo o nome do remetente, podem ser manipulados para induzir os usuários a acreditarem que sabem quem lhes mandou um e-mail”, disse Dawson. “Por causa disso, todos os e-mails que solicitam informações pessoais, credenciais, pressionam os leitores a clicar em um link ou abrir um anexo devem ser tratados como potencialmente mal-intencionados”.