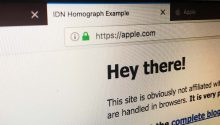

Você clica em um link para o site da Apple que recebeu por email, checa a barra de endereços e parece tudo ok: o endereço correto e o protocolo HTTPS ali. Procedimento básico. O cadeado verde te dá segurança, afinal ele garante que o site que você está acessando é o verdadeiro e, além disso, criptografa todos os dados que você está transmitindo. Acontece que o tal site não é da Apple. O endereço é falso.

• Como a segurança de sites HTTPS torna a internet mais protegida de invasores

• Como deixar suas contas de redes sociais o mais privadas possível

É um golpe de phishing, bem avançado. Batizado de ataque homográfico, o procedimento foi demonstrado no 4º Foro ESET de Seguridad Informática, realizado na semana passada, na Costa Rica. O funcionamento é simples: os atacantes compram domínios em outros idiomas, utilizando o alfabeto cirílico, por exemplo. O navegador acaba exibindo um endereço idêntico ao do site original, mas ao verificar o certificado é mostrado outro domínio: xn--ple.43d.com.

A vulnerabilidade foi descoberta no começo deste ano pelo pesquisador chinês Xudong Zheng, que classificou o ataque como “praticamente impossível de detectar”. Hackers maliciosos poderiam roubar com facilidade as credenciais da sua conta do iCloud neste caso, por exemplo. O ataque pode ser realizado com outros domínios, como Google, Amazon e praticamente qualquer outro serviço.

A “brecha” para este tipo de phishing está na maneira que os computadores interpretam os caracteres Unicode, que representam alfabetos como o grego, cirílico e armênio em domínios internacionais. No final das contas, esses domínios aparecem com o alfabeto latino.

Por exemplo, o “a” cirílico (U+0430, no Unicode) e o “a” latino (U+0041) acabam sendo tratados de forma diferente pelo browser, mas é exibido como “a”. Para evitar esse tipo de erro, os navegadores adotaram a codificação “Punycode”, que converte o Unicode para um conjunto limitado de caracteres do ASCII (Código Padrão Americano para o Intercâmbio de Informação), suportado pelo sistema IDNs (Nomes de Domínios Internacionais).

De acordo com Zheng, a brecha pode ser explorada quando um atacante escolhe todos os caracteres de domínio a partir de um único conjunto de caracteres de idioma estrangeiro. Desta forma, os navegadores renderizam o endereço no mesmo idioma, em vez do formato Punycode. O prefixo xn-- é essencial para o esquema funcionar. É ele que indica para o browser que o domínio está utilizando a codificação Punycode.

A boa notícia é que a maioria dos navegadores já corrigiram este problema. O Chrome e Opera não exibem mais o endereço incorreto, enquanto que o Safari, Internet Explorer, Microsoft Edge e Vivaldi nunca estiveram vulneráveis. O problema é que, mesmo a versão mais recente do Firefox, o Firefox Quantum, continua com a brecha. É possível confirmar acessando a URL xn--80ak6aa92e.com (o endereço exibido será apple.com).

Existe uma correção manual para o Firefox, pelo menos. E não leva nem dois minutos para realizar a configuração:

Escreva about:config na barra de endereços e pressione Enter;

Escreva Punycode na barra de pesquisa;

As configurações do navegador irão exibir o parâmetro network.IDN_show_punycode, dê dois cliques e selecione a chave que muda o valor de “false” para “true“.

Para confirmar que está tudo funcionando, acesse xn--80ak6aa92e.com e confira o que aparece na barra de endereços.

Vetores e evolução

Miguel Ángel Mendoza, pesquisador de segurança da ESET, revelou alguns dados sobre como se infecta um usuário hoje. Os principais vetores de ataque são os emails, redes sociais e aplicativos de mensagens como o WhatsApp. Afinal, é por meio desses mecanismos que um atacante pode enviar um link camuflado, seja por meio de um hiperlink ou link encurtado. Além disso, os ataques têm ficado cada vez mais sofisticados: são dirigidos, detalhados e com personalizações; apontam seu nome e mostram dados verdadeiros. Dados de uma pesquisa da ESET conduzida com mais de quatro mil empresas na América Latina revelam que 15% delas sofreram algum ataque de phishing. Só metade delas possuem o controle básico de segurança, com antivírus, firewall e backup.

O jornalista viajou para a Costa Rica a convite da ESET

Imagem do topo: Alessandro Junior/Gizmodo