NotPetya: os possíveis desdobramentos geopolíticos do ataque cibernético

Hackers atingiram o banco nacional da Ucrânia, a fornecedora estatal de energia, um aeroporto e diversas outras agências e empresas com um ataque de ransomware nesta terça-feira (27), batizado de NotPetya. Autoridades ucranianas ficaram impossibilitados de acessar computadores e muitos cidadãos não conseguiram ter acesso a dinheiro. O ransomware tem se espalhado rapidamente e diversas empresas estão recebendo instruções para não ligarem os computadores, inclusive no Brasil.

• Tudo o que sabemos sobre o ciberataque que comprometeu sistemas de todo o mundo

• A melhor forma de se proteger de ransomwares é com um sólido sistema de backup

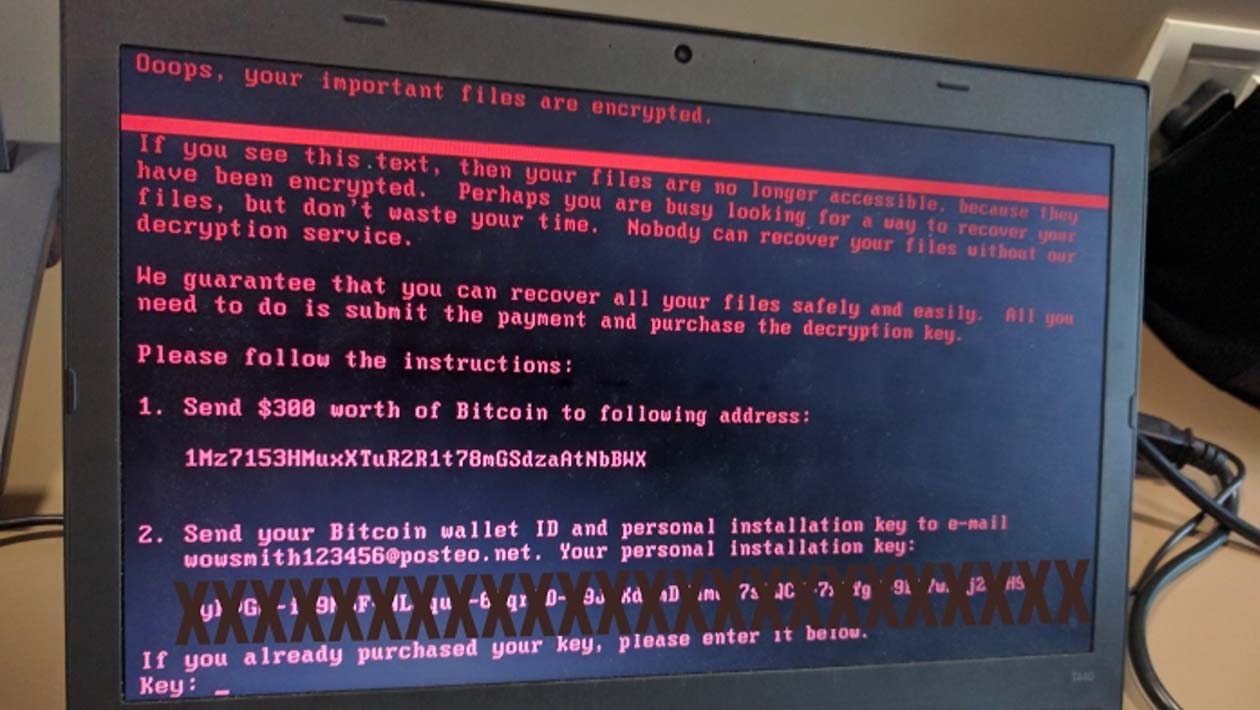

Até agora, o ataque parece ter afetado mais de 80 empresas na Ucrânia, Rússia, Inglaterra e Índia. Os hackers estão exigindo um valor equivalente a US$ 300 em Bitcoins para desbloquear os computadores afetados. O valor deve ser pago a uma carteira fixa. Você provavelmente já leu uma história parecida com essa há um mês, quando o WannaCry se espalhou e afetou computadores em todo o mundo. O pior: aparentemente o NotPetya utiliza a mesma brecha no Windows – um código é executado remotamente por meio do SMB, protocolo de compartilhamento de arquivos. Apesar da Microsoft ter liberado uma correção para essa vulnerabilidade, até mesmo para o Windows XP (cujo suporte acabou em 2014), muitas empresas não instalaram as versões mais recentes.

Um representante da empresa de energia Kyivenergo disse à agência de notícias Interfax-Ukraine que a companhia desligou todos os computadores depois do ataque e que estão “aguardando permissão do Serviço de Segurança da Ucrânia para ligá-los novamente”.

Enquanto isso, Anton Gerashchenko, um assessor do Ministério do Interior da Ucrânia, disse que o ataque é “o maior da história do país”, em uma publicação no Facebook. Ele afirmou que o ataque “está disfarçado como tentativa de extorsão”, mas que na verdade tenta “a desestabilização da situação econômica e da consciência cívica da Ucrânia”. A afirmação, contextualizada em meio aos recentes ciberataques direcionados a Ucrânia, faz bastante sentido.

Some of our gov agencies, private firms were hit by a virus. No need to panic, we’re putting utmost efforts to tackle the issue ? pic.twitter.com/RsDnwZD5Oj

— Ukraine / Україна (@Ukraine) 27 de junho de 2017

Algumas das nossas agências governamentais e empresas privadas foram atingidas por um vírus. Não há necessidade de pânico, estamos nos esforçando ao máximo para consertar o problema

Antes que entremos nas implicações geopolíticas, vamos falar sobre o ransomware em si. A Swiss Reporting and Analysis Centre for Information Assurance (MELANI) identificou o ransomware como uma nova versão do Petya, um código malicioso que já foi visto por aí. Embora o ataque pareça ser direcionado principalmente para a Ucrânia, a escala dele já começou a ser comparada com a do WannaCry. Desde os órgãos do governo da Ucrânia até a companhia de correios dinamarquesa Maersk parecem ter sido afetadas. A lista de alvos provavelmente crescerá nas próximas horas e dias.

Esse grande ataque é apenas um de centenas que atingiram a Ucrânia nos últimos anos. No entanto, depois de dois ataques consecutivos no ano passado que derrubaram partes da rede elétrica na capital do país, Kiev, fica claro que os hackers estão aumentando seus esforços. O momento para o ataque de hoje também é particularmente curioso. A série de invasões aconteceu apenas algumas horas depois que um oficial de inteligência militar de alto escalão da Ucrânia foi morto em um carro-bomba em Kiev.

Posted by the Deputy Prime Minister of #Ukraine, Pavlo Rozenko,

This is what's happening to government computers right now. pic.twitter.com/SxCudRt0AD— Christian Borys (@ItsBorys) 27 de junho de 2017

Publicado pelo Vice-primeiro ministro da #Ucrânia, Pavlo Rozenko. Isso é o que está acontecendo com os computadores do governo neste momento

É muito cedo para dizer se há ligação entre os incidentes, mas a tendência de uma guerra cibernética extrema decorrente dos conflitos na região é inegável.

Muitas pessoas, incluindo o presidente ucraniano Petro Porshenko, acreditam que hackers financiados pelo governo russo atacaram a Ucrânia no passado em uma tentativa de minar os processos políticos do país, a economia e a infraestrutura física. O pico de ataques foi em 2014, quando a Revolução Ucraniana tirou do poder o presidente Viktor Yanukovych, que era apoiado pelo Kremlin. Pouco depois disso, um grupo hacker pró-Rússia chamado CyberBerkut tentou fraudar as eleições da Ucrânia. Esse mesmo grupo tem ligações com os hackers infiltrados no Comitê Nacional do Partido Democrata a frente das eleições presidenciais americanas de 2016.

Todo esse caos pode ter desdobramentos graves, principalmente com a tensão envolvendo Estados Unidos. Andy Greenberg explica na Wired deste mês que já estão acontecendo desdobramentos do tipo:

Muitos analistas de cibersegurança global possuem uma teoria mais sobre o objetivo final da epidemia de invasões na Ucrânia: eles acreditam que a Rússia está utilizando o país como um terreno de experimentações – um laboratório para aperfeiçoar novas formas de combate online. E os explosivos digitais que a Rússia colocou repetidamente na Ucrânia são aqueles que apareceram pelo menos uma vez na infraestrutura civil dos Estados Unidos.

A reportagem continua com ligação do grupo hacker russo chamado Sandworm com o BlackEnergy, uma versão destrutiva de um malware encontrado não apenas nos computadores dos serviços públicos ucranianos, mas também “nas redes de serviços de energia e saneamento dos EUA”. Pesquisadores de segurança da Dragos também ligaram os hackers da Sandworm com o CrashOverride, uma arma cibernética superversatil utilizada para causar um blecaute em Kiev em 2016.

Chornobyl nuclear power plant has switched to manual radiation monitoring of site b/c cyberattack, says Exclusion Zone agency press service.

— Christopher Miller (@ChristopherJM) 27 de junho de 2017

A central nuclear de Chernobyl mudou o monitoramento de radiação para o modo manual por causa do ciberataque, afirma o serviço de agência de notícias Exclusion Zone.

Ainda não sabemos se hackers apoiados pelo governo russo estão por trás dessa série de ataques de hoje. Os pesquisadores de segurança certamente começarão a analisar os códigos e tentar revelar as conexões entre entidades conhecidas e novos grupos. Mas, por enquanto, a lista de entidades afetadas por esse ransomware só continuará a crescer.

De acordo com o G1, o Hospital do Câncer de Barretos (SP) nas cidades de Jales (SP) e Fernandópolis (SP) sofreram um ataque cibernético. A Polícia Federal foi acionada para ajudar no caso. Além disso, diversas pessoas relatam que estão sendo dispensadas do expediente já que os setores de TI estão instruindo o desligamento dos computadores.

Atualização às 17h20: A Kaspersky publicou um comunicado afirmando que o ransomware desta terça, na verdade, não se trata de uma variante do Petya. Para espalhar a informação, a companhia batizou o ransomware de “NotPetya”. Atualizamos a publicação para refletir essas novidades.

Colaborou: Alessandro Junior