Tor: a internet anônima é o que você realmente precisa?

Desde a revelação dos programas de espionagem da NSA todo mundo passou a se preocupar um pouco mais com a privacidade online. E isso é ótimo para o Tor, um pacote de software e rede de computadores que permite usar a internet de forma anônima. E para qualquer um que use ele também.

O Tor inclui softwares de anonimato junto com um browser especial, mas é a rede que faz ele se beneficiar mais deste pico de interesse. Nas últimas semanas, o crescimento do número de clientes Tor foi de 100%. Não está claro o motivo desse aumento – a questão da NSA pode explicar uma parte, mas não tudo – mas estamos diante de um recorde histórico.

Há um temor de que a popularidade do Tor atraia mais e mais a atenção de agências de espionagem que estão trabalhando para descobrir como rastrear usuários. Não apenas no Tor. O uso de serviços de email criptografados também estão recebendo atenção especial da NSA e amigos, de acordo com um documento secreto divulgado no mês passado pelo The Guardian. Esta revelação veio algumas semanas antes de outra que mostrou que a NSA estava rastreando usuários no Tor, apesar desta investigação pode ter sido um erro feito por uma equipe de pesquisadores de segurança que investigavam uma falha.

Então o Tor é realmente a solução para navegação anônima ou apenas mais uma forma de chamar a atenção para você? É complicado. Em muitas casos o Tor é o jeito mais rápido e simples de navegar anonimamente na web. Mas não sem seus inconvenientes. Para melhor compreensão do Tor, suas vantagens e desvantagens, é bom entender exatamente como o sistema funciona.

O que é o Tor?

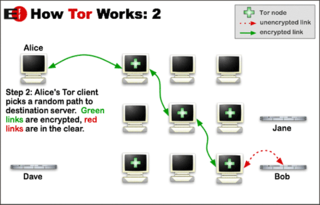

Tor é uma silha para “The Onion Router”. Isso é uma referência tanto ao software instalado no seu computador quando para a rede de computadores que gerencia as conexões do Tor. Para simplificar, o Tor permite rotear o tráfego na web através de diversos computadores na rede Tor para a parte do outro lado da conexão não conseguir rastrear o tráfego de volta até você. Desta forma, quando mais usuários usam o Tor, mais protegida é a sua informação. Como o nome sugere, ele cria uma série de camadas para esconder a sua identidade do resto do mundo (como em uma cebola, ou “onion” em inglês).

Os computadores que lidam com o tráfego intermediário são conhecidos como Tor Relays, e existem três tipos diferentes deles: os middle relays, os end relays e bridges. Os end relays são os últimos da cadeia de conexões, enquanto os middle relays cuidam do tráfego no caminho. Qualquer um pode ser um roteador intermediário do conforto do seu lar sem temer problemas com atividades ilícitas que passem por essas conexões. Esses que servem como finais precisam de um pouco mais de cuidado já que são eles os alvos da polícia e dos detentores de direitos autorais caso alguma atividade ilícita seja detectada. Bridges, ou as pontes, são relays que não são listados publicamente, provavelmente para proteção contra bloqueadores de IP. Você não precisa rodar um relay para usar o Tor, mas é legal que você rode.

Os computadores que lidam com o tráfego intermediário são conhecidos como Tor Relays, e existem três tipos diferentes deles: os middle relays, os end relays e bridges. Os end relays são os últimos da cadeia de conexões, enquanto os middle relays cuidam do tráfego no caminho. Qualquer um pode ser um roteador intermediário do conforto do seu lar sem temer problemas com atividades ilícitas que passem por essas conexões. Esses que servem como finais precisam de um pouco mais de cuidado já que são eles os alvos da polícia e dos detentores de direitos autorais caso alguma atividade ilícita seja detectada. Bridges, ou as pontes, são relays que não são listados publicamente, provavelmente para proteção contra bloqueadores de IP. Você não precisa rodar um relay para usar o Tor, mas é legal que você rode.

O usuário médio do Tor está seguro, na maior parte do tempo. O software é usado por jornalistas, dissidentes políticos e mais para garantir a privacidade e segurança, e é realmente difícil rastrear alguém usando o Tor. Ele é usado até por uma área da Marinha dos EUA para operações de segurança (na verdade, ele foi criado como parte de um projeto da Marinha dos EUA cujo propósito era criar formas de proteger as comunicações do governo dos EUA). Até onde sabemos, a NSA presta atenção no Tor. Mas se ele é bom o suficiente para uso militar, então é bom também para você.

Limitações do Tor

A desvantagem mais notável ao usar o Tor está na performance. Já que o tráfego da internet está sendo roteado por ao menos três camadas, ele acaba se perdendo no caminho – em outras palavras, fica lento. Isso é especialmente perceptível em elementos mais pesados como áudio e vídeo, e dependendo da quantidade de usuários agindo como relays, pode piorar com mais pessoas na rede. O Tor sabe bem desta limitação de velocidade, e conta com um guia para solucionar possíveis problemas.

Usar o Tor fica complicado quando as agências de inteligência entram em ação. Obviamente, os falcões da segurança cibernética do governo estão cientes do Tor e de suas capacidades. Como já disse antes, eles acham que o uso do Tor é motivo de preocupação. Como o documento vazado assinado pelo General Eric Holder detalha, a NSA identifica pessoas usando softwares de anonimato como o Tor como estrangeiros por padrão. Esses usuários “não são tratados como pessoas dos Estados Unidos, a não ser que sejam identificados positivamente como isso, ou que a natureza ou circunstâncias das comunicações da pessoa deem motivo para se acreditar que seja alguém nos Estados Unidos.” Se for confirmado que é alguém nos EUA, os registros são destruídos.

Existem outros riscos a serem considerados antes de usar o Tor. Os que hospedam relays de saída atraem atenção de agentes da lei e podem receber acusações de violação de direitos autorais, entre outras coisas. Também é possível que seu computador seja apreendido caso você rode um exit relay, apesar de até hoje ninguém ter sido processado nem julgado por isso. Por fim, assim como em qualquer serviço anônimo, sempre há a possibilidade de hackers espertos conectarem os pontos e descobrirem quem você é. É bem difícil, mas não impossível.

Alternativas ao Tor

Por mais que o Tor tenha seu lado ruim, provavelmente é a melhor e mais simples forma de usar a internet anonimamente. Como disse antes, porém, o crescimento da popularidade do software pode significar algumas mudanças na forma como autoridades tratam ele. Então é sempre bom ter alternativas.

O método mais popular de se tornar anônimo é usar uma Virtual Private Network (VPN), especialmente as criptografadas. Como o nome sugere, uma VPN é uma rede privada que se espalha pela internet pública permitindo que ela pode ser usada para criptografas dados ou aumentar a segurança de contas individuais. Dependendo de qual VPN você use, você terá acesso a diferentes níveis de segurança. A boa notícia é VPNs funcionam bem. A má notícia é que custam dinheiro. Existem centenas de opções por aí, Hide My Ass, Private Internet Access e IPredator são opções estabelecidas e confiáveis. Você pode aprender mais sobre VPNs no Lifehacker.

Similar ao acesso à internet via VPN é usar um proxy. Um servidor proxy anônimo é bem parecido com o que você espera do Tor, só que você vai ter mais controle sobre quem você quer que se conecte e quando. Assim como um relay, o tráfego do seu computador via passar por um proxy e chegará ao outro lado, algumas vezes sem coleta de dados da origem dele. No entanto, também pode ser usado para propaganda e malware caso você não fique esperto. O Private Internet Access e o Hide My Ass oferecem serviços de proxy, enquanto o Privacy Protector oferece serviços de proteção de privacidade (não diga!). O LifeHacker também tem mais informações sobre o assunto.

Tor ou não Tor, eis a questão

Então qual o veredicto? Antes de você decidir, pense bem no que você faz online e os motivos de querer o anonimato. Se você só esconder os sites pornográficos que acessa ou algo assim, um modo de navegação anônima como o do Chrome provavelmente é o suficiente. Mas se você quer evitar que as autoridades rastreiem suas ações, seja por pirataria ou qualquer outro motivo – não estamos aqui para julgar ninguém – ou está assustado com o que a NSA pode fazer, uma solução mais completa é o mais indicado.

Então se você quiser usar a internet totalmente anônimo, use o Tor. Alternativas têm desvantagens, seja uma assinatura paga ou anúncios indesejados, e é difícil discordar da conveniência do Tor. Além disso, há um bom motivo para o Tor se tornar tão popular: ele funciona bem. O Tor é bom o suficiente para você e para milhões de pessoas na rede. E sempre fica melhor.