Uma rede de dispositivos “inteligentes” fez um dos maiores ataques à estrutura da internet

Na sexta-feira (21), diversos sites e serviços – incluindo Spotify e Twitter – ficaram inacessíveis devido a um ataque DDoS (negação de serviço distribuída) na Dyn, um importante provedor de DNS. O problema afetou usuários de todo o mundo, principalmente dos Estados Unidos.

• Por que os ataques DDoS à infraestrutura da internet só vão piorar daqui em diante

• O que aconteceria com a internet se a humanidade desaparecesse?

• Como destruir a internet

O ataque se apoiou em dispositivos que muitas vezes parecem inofensivos para a internet: câmeras de segurança e DVRs (aparelhos para gravação de vídeos).

O malware

De acordo com a Level 3 Communications – um dos maiores provedores do mundo – e com a empresa de segurança Flashpoint, o exército de aparelhos estavam infectados por um malware conhecido como Mirai. Esse código malicioso tem causado bastante preocupação justamente por explorar dispositivos de internet das coisas que são vulneráveis e que não costumam receber atualizações de segurança.

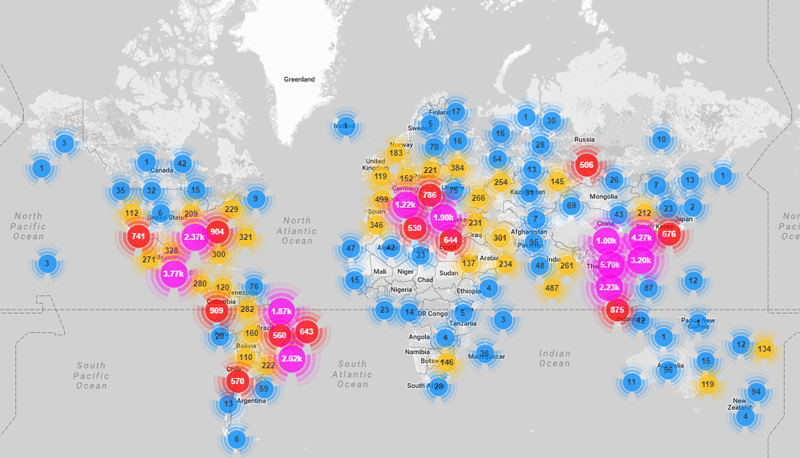

A Imperva, companhia de cibersegurança, investigou detalhes do ataque e descobriu que foram utilizados 49.657 IPs únicos para sobrecarregar os servidores da Dyn. A maioria deles eram câmeras de segurança. DVRs e roteadores também fizeram parte dos dispositivos escolhidos para integrar o botnet. Esses aparelhos estavam em 164 países diferentes, principalmente no Vietnã, Brasil, EUA, China e México.

Localização de todos os dispositivos infectados pelo Mirai descobertos até agora. Imagem: Imperva.

Localização de todos os dispositivos infectados pelo Mirai descobertos até agora. Imagem: Imperva.

Câmeras de segurança vulneráveis

Segundo a Flashpoint, a maioria dos produtos infectados tinham componentes fabricados pela empresa chinesa XiongMai Technologies. A própria fabricante publicou um comunicado admitindo que problemas de segurança envolvendo as senhas padrões fracas em seus produtos tinham relação com o ataque DDoS.

Eles afirmam que as falhas em seus produtos foram corrigidas em setembro de 2015 e que agora os dispositivos pedem que os consumidores mudem a senha padrão depois do primeiro uso. No entanto, produtos que estão com o firmware antigo ainda estão vulneráveis. Para evitar o malware, a Xiongmai está aconselhando que os consumidores atualizem o firmware e mudem o nome de usuário e senha padrão dos produtos. Outra forma de evitar o Mirai é desconectando o dispositivo da internet.

Prevenindo invasões

O analista de segurança Brian Krebs alerta que esses dispositivos de internet das coisas produzidos em massa praticamente não têm mais solução e continuarão a oferecer perigo até que sejam desconectados por completo. Segundo ele, um dos maiores problemas desses produtos é que a interface de administração que permite alterar os dados de segurança podem ser acessados pelos protocolos Telnet e SSH, mesmo depois de terem a senha padrão alterada.

O Telnet e o SSH são protocolos baseados em linhas de comando, geralmente acessados por um prompt de comando. Hackers conseguem invadir os dispositivos com facilidade. Zach Wikholm da Flashpoint diz que nesses aparelhos “a senha é codificada no firmware e as ferramentas necessárias para desativá-la não existe. E pior que isso, a interface web não reconhece que essas credenciais sequer existem.”

Embora os ataques DDoS que surgem a partir de botnets infectados pelo Mirai possam ser mitigados, não há nenhuma forma de evitá-los. Uma forma de prevenir que dispositivos sejam infectados é alterando as senhas padrões e genéricas e desabilitando acesso remoto via WAN, limitando as portas SSH (22), Telnet (23) e HTTP/HTTPS (80/443). Esta ferramenta permite verificar sem um endereço de IP está com uma delas aberta.

[Motherboard – Imperva – Krebs on Security – Computer World]

Imagem do topo: webandi/Pixabay.