Computadores sem Wi-Fi invadidos podem transmitir dados… usando Wi-Fi

Você já ouviu falar de air-gap? Trata-se de um termo utilizado para se referir a computadores que não estão conectados à internet — melhor dizendo: que não podem se conectar à internet –, seja por não terem compatibilidade com redes a cabo ou Wi-Fi, seja como método de proteção. Esse tipo de máquina se provou uma alternativa eficaz para manter dados sensíveis mais seguros, uma vez que fica completamente desconectada da internet e só poderia ser acessada localmente.

Pois é, poderia.

Nesta semana, o pesquisador Mordechai Guri, chefe de Pesquisa e Desenvolvimento do Centro de Pesquisas em Segurança Cibernética da Universidade Ben-Gurion do Neguev, em Israel, divulgou ter descoberto uma nova brecha que permite se conectar a um computador air-gap por meio da memória RAM do dispositivo. Guri até já tem um nome para a vulnerabilidade: Air-Fi.

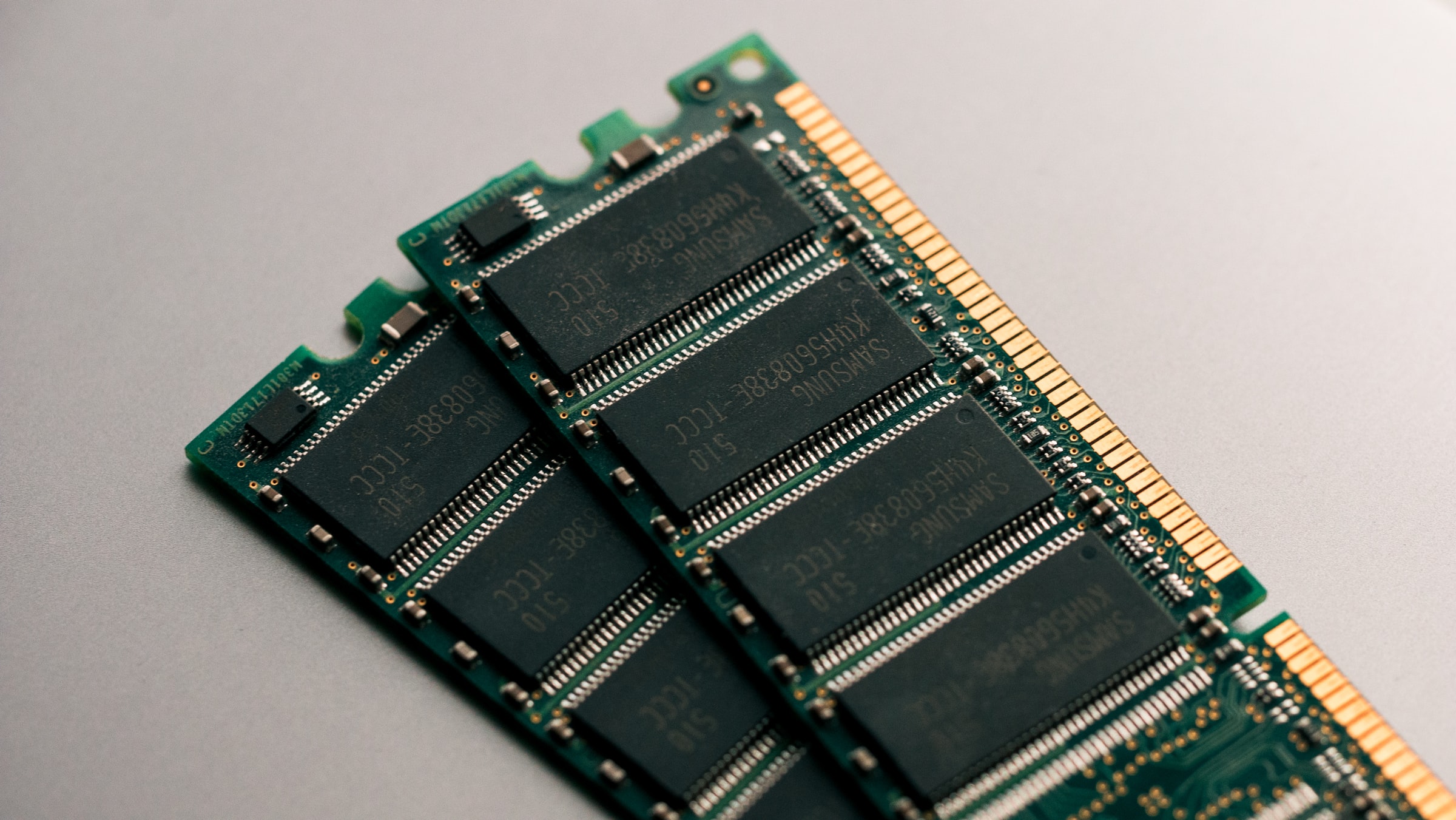

Mesmo sem alguns recursos de conectividade, como Wi-Fi e Bluetooth, o ataque pode usar barramentos DDR SDRAM, aqueles que conectam os pentes de memória RAM à parte de controle central do computador, “para gerar emissões eletromagnéticas nas bandas Wi-Fi de 2,4 GHz e codificar dados binários em cima desses barramentos”.

De acordo com Guri, a técnica exigia um bom nível de habilidade do invasor e já existem caminhos mais simples que podem ser usados em ambientes convencionais de TI. As transmissões são invisíveis para outros dispositivos, e apenas o hacker pode detectá-las com software e hardware especialmente preparados.

O pesquisador explica:

Como parte da fase de exfiltração (transferência não autorizada de dados de um sistema de informação), o invasor pode coletar dados dos computadores comprometidos. Os dados podem ser documentos, registro de chaves [de acesso], credenciais, chaves de criptografia, entre outros. Depois que os dados são coletados, o malware inicia o canal secreto Air-Fi. Ele codifica os dados e os transmite para o ar (na frequência Wi-Fi de 2,4 GHz) usando as emissões eletromagnéticas geradas pelos barramentos DDR SDRAM.

Guri é bem conhecido nos círculos de segurança por descobrir como atacar máquinas com air-gap. Em 2019, ele usou o brilho da tela e linhas de energia para transmitir dados de computadores seguros. Um ano antes, ele também foi capaz de transmitir dados por meio de arquivos de áudio ultrassônicos usando um simples alto-falante de PC.

Na brecha mais recente, Guri foi capaz de forçar os barramentos DDR SDRAM a transmitirem os dados para dispositivos comprometidos com suporte a conexões Wi-Fi, como notebooks e smartphones. Ele invadiu quatro estações de trabalho com o exploit, cada uma equipada com DIMM DDR4 ou DDR3 RAM de 4GB. O resto do hardware era padrão e rodava o sistema operacional Ubuntu.

A brecha exige que o hacker tenha acesso ao sistema operacional do computador, o que significa que a máquina teria de ser infectada antes de começar a enviar dados. Além disso, uma vez que o PC está transmitindo dados através do barramento de memória, o hacker deve ter um receptor a não mais do que alguns metros de distância da máquina para capturar os sinais de Wi-Fi. Logo, não há muito com o que se preocupar por enquanto, já que a proximidade física até agora é algo mandatório para o tal Air-Fi.

“Curiosamente, no passado, demonstramos com sucesso a exfiltração por meio de sinais secretos de rádio FM gerados a partir do monitor e, em seguida, apresentamos como os invasores podem produzir frequências celulares do computador para vazar dados. Era natural que a evolução dessa técnica fosse voltada para o Wi-Fi”, completou Guri.